第12章-ACL的基本配置,标准ACL基本配置

本作品内容为第12章-ACL的基本配置,格式为 doc ,大小 226304 KB ,页数为 20页

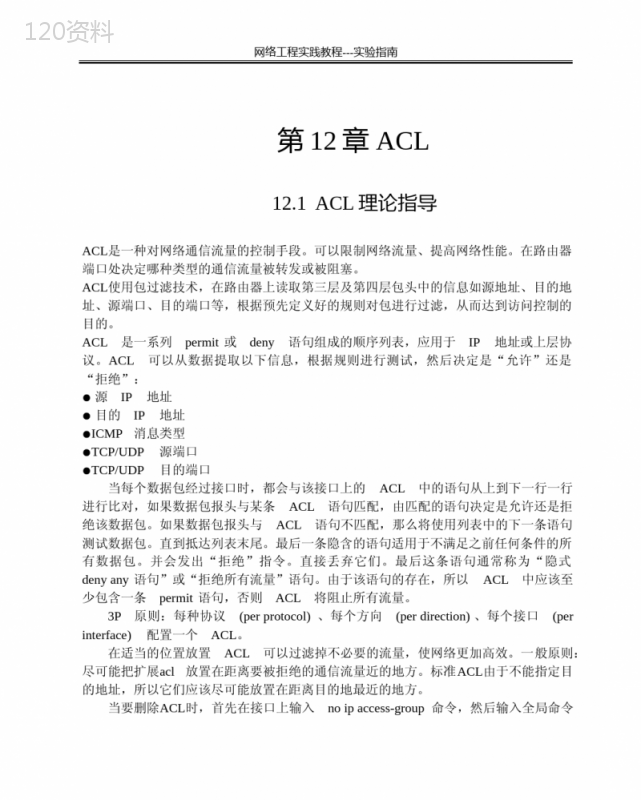

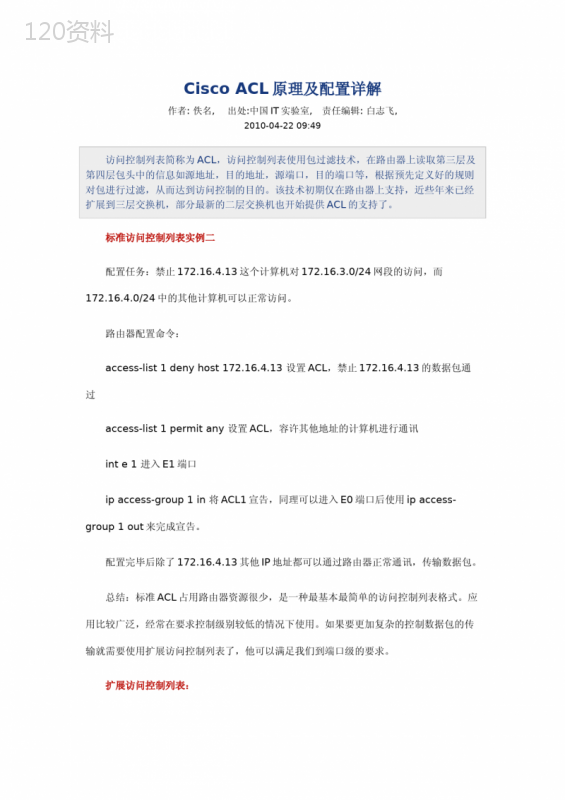

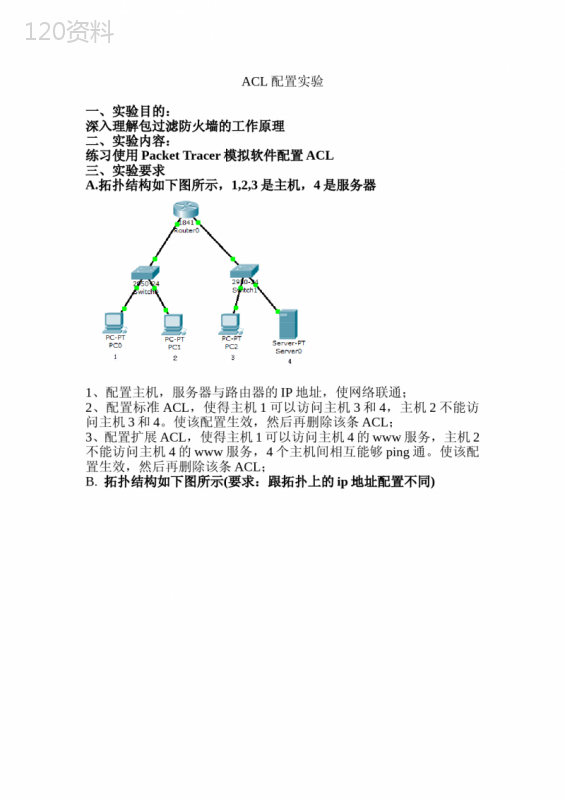

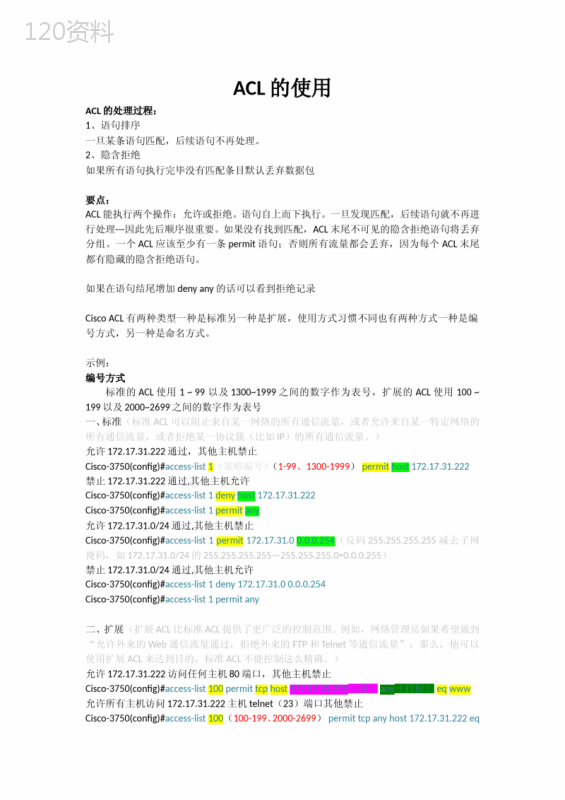

('网络工程实践教程---实验指南第12章ACL12.1ACL理论指导ACL是一种对网络通信流量的控制手段。可以限制网络流量、提高网络性能。在路由器端口处决定哪种类型的通信流量被转发或被阻塞。ACL使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址、目的地址、源端口、目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。ACL是一系列permit或deny语句组成的顺序列表,应用于IP地址或上层协议。ACL可以从数据提取以下信息,根据规则进行测试,然后决定是“允许”还是“拒绝”:●源IP地址●目的IP地址●ICMP消息类型●TCP/UDP源端口●TCP/UDP目的端口当每个数据包经过接口时,都会与该接口上的ACL中的语句从上到下一行一行进行比对,如果数据包报头与某条ACL语句匹配,由匹配的语句决定是允许还是拒绝该数据包。如果数据包报头与ACL语句不匹配,那么将使用列表中的下一条语句测试数据包。直到抵达列表末尾。最后一条隐含的语句适用于不满足之前任何条件的所有数据包。并会发出“拒绝”指令。直接丢弃它们。最后这条语句通常称为“隐式denyany语句”或“拒绝所有流量”语句。由于该语句的存在,所以ACL中应该至少包含一条permit语句,否则ACL将阻止所有流量。3P原则:每种协议(perprotocol)、每个方向(perdirection)、每个接口(perinterface)配置一个ACL。在适当的位置放置ACL可以过滤掉不必要的流量,使网络更加高效。一般原则:尽可能把扩展acl放置在距离要被拒绝的通信流量近的地方。标准ACL由于不能指定目的地址,所以它们应该尽可能放置在距离目的地最近的地方。当要删除ACL时,首先在接口上输入noipaccess-group命令,然后输入全局命令2网络工程实践教程---实验指南noaccess-list删除整个ACL。通配符掩码通配符掩码是一串二进制数字,它告诉路由器应该查看子网号的哪个部分。尽管通配符掩码与子网掩码没有任何功能上的联系,但它们确实具有相似的作用。此掩码用于确定应该为地址匹配应用多少位IP源或目的地址。掩码中的数字1和0标识如何处理相应的IP地址位。●通配符掩码位0—匹配地址中对应位的值●通配符掩码位1—忽略地址中对应位的值标准IPACL标准IPACL的序列号的范围是1到99或1300到1999之间.标准IPACL仅仅根据源IP地址允许或拒绝流量,其中反掩码用于控制网段范围.另外如果使用关键字host,反掩码即为0.0.0.0,可省略不写.并且要一记住IPACL末尾默认隐含的全部拒绝.标准IPACL的格式为:Router(config)#access-list{access-list-number}{permitdeny}[host]{source-ip-address}[inverse-mask]接口配置模式下应用IPACL:Router(config-if)#ipaccess-group{access-list-number}{inout}参数说明:access-list-number:ACL的编号。deny:匹配条件时拒绝访问。Permit:匹配条件时准许访问。Remark:在IP访问列表中添加备注,增强列表的可读性。source-ip-address:源IP。inverse-mask:通配符掩码。In:在数据进入路由器前检测数据。Out:在数据出路由器前检测数据。例如:在图4-1中禁止PC1访问路由器ASUQA:3网络工程实践教程---实验指南图4-1路由器ASUQA配置如下:ASUQA#configureterminalEnterconfigurationcommands,oneperline.EndwithCNTL/Z.ASUQA(config)#access-list1deny192.168.0.00.0.0.255ASUQA(config)#access-list1permitanyASUQA(config)#interfaceserial0ASUQA(config-if)#ipaccess-group1inASUQA(config-if)#endASUQA#测试:AIKO#pingProtocol[ip]:TargetIPaddress:172.16.0.2Repeatcount[5]:Datagramsize[100]:Timeoutinseconds[2]:Extendedcommands[n]:ySourceaddressorinterface:192.168.0.1Typeofservice[0]:SetDFbitinIPheader?[no]:4网络工程实践教程---实验指南Validatereplydata?[no]:Datapattern[0xABCD]:Loose,Strict,Record,Timestamp,Verbose[none]:Sweeprangeofsizes[n]:Typeescapesequencetoabort.Sending5,100-byteICMPEchosto172.16.0.2,timeoutis2seconds:Packetsentwithasourceaddressof192.168.0.1.....Successrateis0percent(0/5)AIKO#扩展IPACL扩展IPACL的序列号的范围是100到199.扩展ACL根据多种属性(例如,协议类型、源和IP地址、目的IP地址、源TCP或UDP端口、目的TCP或UDP端口)过滤IP数据包,并可依据协议类型信息(可选)进行更为精确的控制。扩展IPACL的格式为:Router(config)#access-list{access-list-number}{permitdeny}protocolsource[inverse-mask][operatorport-number]destination[inverse-mask][operatorport-number][established]接口配置模式下应用IPACL:Router(config-if)#ipaccess-group{access-list-number}{inout}参数说明:protocol:用来指定协议类型,如IP、TCP、UDP、ICMP以及IGRP等inverse-mask:源和目的的通配符掩码operator:operand包括It,gt,eq,neq(分别是小于、大于、等于、不等于)和一个端口号port-number:端口号。例如:在图4-1中对禁止PC1Telnet路由器ASUQA,拒绝来自子网192.168.0.0的FTP流量进入子网172.16.0.0,但允许所有其它流量路由器ASUQA配置如下:ASUQA#configureterminalEnterconfigurationcommands,oneperline.EndwithCNTL/Z.ASUQA(config)#access-list101denytcp192.168.0.00.0.0.255host172.16.0.2eq235网络工程实践教程---实验指南ASUQA(config)#access-list101denytcp192.168.0.00.0.0.255host202.100.199.1eq23ASUQA(config)#access-list101permitipanyanyASUQA(config)#interfaceserial0ASUQA(config-if)#ipaccess-group101inASUQA(config-if)#end路由器AIKO配置如下:ASUQA#configureterminalEnterconfigurationcommands,oneperline.EndwithCNTL/Z.AIKO(config)#access-list102denytcp192.168.0.00.0.0.255172.16.0.00.0.0.3eq21AIKO(config)#access-list102denytcp192.168.0.00.0.0.255172.16.0.00.0.0.3eq20AIKO(config)#access-list102permitipanyanyAIKO(config)#interfacee0AIKO(config-if)#ipaccess-group102inAIKO(config-if)#end命名IPACL命名ACL允许在标准ACL和扩展ACL中,使用字符串代替前面所使用的数字来表示ACL。命名ACL让人更容易理解其作用。命名IPACL允许您删除指定ACL中的具体条目。您可以使用序列号将语句插入命名ACL中的任何位置。配置模式和命令语法与普通ACL略有不同。标准命名ACL格式为:Router(config)#ipaccess-liststandardnameRouter(config-std-nacl)#{permitdeny}[host]{source-ip-address}[inverse-mask]接口配置模式下应用命名ACL:Router(config-if)#ipaccess-group{name}{inout}扩展命名ACL格式为:Router(config)#ipaccess-listextendednameRouter(config-ext-nacl)#{permitdeny}protocolsource[inverse-mask][operatorport-number]destination[inverse-mask][operatorport-number][established]接口配置模式下应用命名ACL:Router(config-if)#ipaccess-group{name}{inout}参数说明:extended:用来指定该ACL为命名的扩展ACL。standard:用来指定该ACL为命名的扩展ACL6网络工程实践教程---实验指南例如:在图4-1中禁止PC1访问路由器ASUQA:路由器ASUQA配置如下:ASUQA#configureterminalEnterconfigurationcommands,oneperline.EndwithCNTL/Z.ASUQA(config)#ipaccess-listjinzhipc1ASUQA(config-std-nacl)#deny192.168.0.00.0.0.255ASUQA(config-std-nacl)#permitanyASUQA(config)#interfaceserial0ASUQA(config-if)#ipaccess-groupjinzhipc1inASUQA(config-if)#endASUQA#例如:在图4-1中对禁止PC1Telnet路由器ASUQA,.路由器ASUQA配置如下:ASUQA#configureterminalEnterconfigurationcommands,oneperline.EndwithCNTL/Z.ASUQA(config)#ipaccess-listextendeddpc1tASUQA(config-ext-nacl)#denytcp192.168.0.00.0.0.255host172.16.0.2eq23ASUQA(config-ext-nacl)#denytcp192.168.0.00.0.0.255host202.100.199.1eq23ASUQA(config-ext-nacl)#permitipanyanyASUQA(config)#interfaceserial0ASUQA(config-if)#ipaccess-groupdpc1tinASUQA(config-if)#end在接口上应用ACL使用ipaccess-group命令将其关联到接口:语法格式:Router(config-if)#ipaccess-group{access-list-numberaccess-list-name}{inout}参数说明:access-list-number:ACl的编号。access-list-name:ACL的名字。in:把ACl放在入口。Out:把ACl放在出口。例如:Router(config)#interfaceserial0/07网络工程实践教程---实验指南Router(config-if)#ipaccess-groupdpc1tin在VTY上应用ACL在vty线路上使用ACL,过滤流量,使vty更加安全。只有编号访问列表可以应用到VTY。语法格式:Router(config-line)#access-classaccess-list-number{in[vrf-also]out}参数说明:in:限制特定Cisco设备与访问列表中地址之间的传入连接。Out:限制特定Cisco设备与访问列表中地址之间的传出连接。例如:router(config)#linevty04router(config-line)#passciscorouter(config-line)#loginrouter(config-line)#access-class11in12.2实验1:标准ACL1、实验目的通过本实验掌握标准ACL的配置。2、虚拟场景假设某公司有三个部门财务部,销售部,人事部,禁止销售部,人事部访问财务部的。禁止财务部上外网。3、实验拓扑8网络工程实践教程---实验指南图4-2实验1,实验2,实验3和实验4拓扑图4、实验步骤步骤1:在各路由器上配置IP地址,串口时钟和路由协议,保证直连链路的连通在财务部路由器R2上按图4-2进行设置如下:ROUTER>enableROUTER#configterminalEnterconfigurationcommands,oneperline.EndwithCNTL/Z.ROUTER(config)#hostnamecwCW(config)#interf0/0CW(config-if)#ipaddress192.168.30.1255.255.255.0CW(config-if)#noshutdownCW(config)#interf0/1CW(config-if)#ipaddress192.168.40.1255.255.255.0CW(config-if)#noshutdown9网络工程实践教程---实验指南CW(config-if)#inters0/0CW(config-if)#ipaddress172.16.0.6255.255.255.30CW(config-if)#clockrate64000CW(config-if)#noshutdownCW(config-if)#inters0/1CW(config-if)#ipaddress172.16.0.9255.255.255.30CW(config-if)#clockrate64000CW(config-if)#noshutdownCW(config)#routerospf1CW(config-router)#network192.168.30.00.0.0.255area0CW(config-router)#network192.168.40.00.0.0.255area0CW(config-router)#network172.16.0.40.0.0.3area0CW(config-router)#network172.16.0.80.0.0.3area0在人事部路由器上按图4-2进行设置如下:ROUTER(config)#hostnamershRSH(config)#interf0/0RSH(config-if)#ipaddress192.168.50.1255.255.255.0RSH(config-if)#noshutdownRSH(config)#interf0/1RSH(config-if)#ipaddress192.168.60.1255.255.255.0RSH(config-if)#noshutdownRSH(config-if)#inters0/0RSH(config-if)#ipaddress172.16.0.10255.255.255.30RSH(config-if)#clockrate64000RSH(config-if)#noshutdownRSH(config-if)#inters0/1RSH(config-if)#ipaddress172.16.0.2255.255.255.30RSH(config-if)#noshutdownRSH(config)#routerospf1RSH(config-router)#network192.168.60.00.0.0.255area0RSH(config-router)#network192.168.50.00.0.0.255area0RSH(config-router)#network172.16.0.00.0.0.3area0RSH(config-router)#network172.16.0.80.0.0.3area0在销售部路由器上按图4-2进行设置如下ROUTER(config)#hostnamexsh10网络工程实践教程---实验指南XSH(config)#interf0/0XSH(config-if)#ipaddress192.168.10.1255.255.255.0XSH(config-if)#noshutdownXSH(config)#interf0/1XSH(config-if)#ipaddress192.168.20.1255.255.255.0XSH(config-if)#noshutdownXSH(config-if)#inters0/0XSH(config-if)#ipaddress172.16.0.1255.255.255.30XSH(config-if)#noshutdownXSH(config-if)#inters0/1XSH(config-if)#ipaddress172.16.0.5255.255.255.30XSH(config-if)#noshutdownXSH(config-if)#inters0/2XSH(config-if)#ipaddress172.1.1.1255.255.255.30XSH(config-if)#noshutdownXSH(config)#routerospf1XSH(config-router)#network192.168.10.00.0.0.255area0XSH(config-router)#network192.168.20.00.0.0.255area0XSH(config-router)#network172.16.0.00.0.0.3area0XSH(config-router)#network172.16.0.40.0.0.3area0XSH(config-router)#network172.1.1.00.0.0.3area0步骤2:在各个路由器上放置标准ACLCW(config)#access-list2deny192.168.50.00.0.0.255CW(config)#access-list2deny192.168.60.00.0.0.255CW(config)#access-list2permitanyCW(config)#access-list1deny192.168.10.00.0.0.255CW(config)#access-list1deny192.168.60.00.0.0.255CW(config)#access-list1permitanyCW(config-if)#inters0/0CW(config-if)#ipaccess-group1inCW(config-if)#inters0/2CW(config-if)#ipaccess-group2inXSH(config)#access-list1deny192.168.30.00.0.0.255XSH(config)#access-list1deny192.168.40.00.0.0.25511网络工程实践教程---实验指南XSH(config)#access-list1permitanyXSH(config-if)#inters0/2XSH(config-if)#ipaccess-group1out5、实验调试及注意事项在没有应用ACL前测试连通性:人事部,销售部的主机ping财务部的主机都会出现:PC>ping192.168.40.2Pinging192.168.40.2with32bytesofdata:Replyfrom192.168.40.2:bytes=32time=125msTTL=126Replyfrom192.168.40.2:bytes=32time=79msTTL=126Replyfrom192.168.40.2:bytes=32time=94msTTL=126Replyfrom192.168.40.2:bytes=32time=93msTTL=126Pingstatisticsfor192.168.40.2:Packets:Sent=4,Received=4,Lost=0(0%loss),Approximateroundtriptimesinmilli-seconds:Minimum=79ms,Maximum=125ms,Average=97ms财务部主机pingISP:PC>ping172.1.1.2Pinging172.1.1.1with32bytesofdata:Replyfrom172.1.1.2:bytes=32time=32msTTL=254Replyfrom172.1.1.2:bytes=32time=63msTTL=254Replyfrom172.1.1.2:bytes=32time=62msTTL=254Replyfrom172.1.1.2bytes=32time=62msTTL=254Pingstatisticsfor172.1.1.2:Packets:Sent=4,Received=4,Lost=0(0%loss),Approximateroundtriptimesinmilli-seconds:Minimum=32ms,Maximum=63ms,Average=54ms这说明在我们的配置没问题,各路由器是联通的。12网络工程实践教程---实验指南配置ACL后:人事部,销售部的主机ping财务部的主机:PC>ping192.168.30.2Pinging192.168.30.2with32bytesofdata:Requesttimedout.Requesttimedout.Requesttimedout.Requesttimedout.Pingstatisticsfor192.168.30.2:Packets:Sent=4,Received=0,Lost=4(100%loss),财务部主机pingISP:PC>ping172.1.1.2Pinging172.1.1.2with32bytesofdata:Replyfrom172.16.0.5:Destinationhostunreachable.Replyfrom172.16.0.5:Destinationhostunreachable.Replyfrom172.16.0.5:Destinationhostunreachable.Replyfrom172.16.0.5:Destinationhostunreachable.Pingstatisticsfor172.1.1.2:Packets:Sent=4,Received=0,Lost=4(100%loss),注意事项:(1)、每台路由器必须配置好路由协议,并且测试其连通性。(2)、注意标准ACL的放置位置:尽可能放置在距离目的地最近的地方。6、实验思考问题:(1)、在财务部路由器上access-list1只放在s0/0的入口上可以吗?为什么不同时放在s0/1的入口?(2)、在财务部路由器上access-list1只放在s0/0的出口上可以吗?为什么?13网络工程实践教程---实验指南12.3实验2:扩展ACL1、实验目的通过本实验掌握扩展ACL的配置。2、虚拟场景假设某公司有三个部门财务部,销售部,人事部,禁止销售部访问财务部的FTP服务器和Telnet到财务部路由器;禁止财务部上网。仅允许已建立TCP会话进入PC4,不允许ping应答访问WEB服务器.3、实验拓扑:图4-314网络工程实践教程---实验指南4、实验步骤步骤1:在各路由器上配置IP地址,串口时钟和路由协议,保证直连链路的连通参照实验1步骤1步骤2:在各路由器上配置扩展ACL在财务部的路由器上:cw(config)#access-list111denytcp192.168.10.00.0.0.255host192.168.30.2eq21cw(config)#access-list111denytcp192.168.20.00.0.0.255host192.168.30.2eq21cw(config)#access-list111denytcp192.168.10.00.0.0.255host192.168.30.2eq20cw(config)#access-list111denytcp192.168.20.00.0.0.255host192.168.30.2eq20cw(config)#access-list111denytcp192.168.10.00.0.0.255anyeq23cw(config)#access-list111denytcp192.168.20.00.0.0.255anyeq23cw(config)#access-list111permitipanyanycw(config)#inters0/0cw(config-if)#ipaccess-group111incw(config)#access-list112permittcp192.168.30.00.0.0.255host192.168.50.1eqwwwcw(config)#access-list112denytcp192.168.30.00.0.0.255anyeqwwwcw(config)#access-list112permittcp192.168.40.00.0.0.255host192.168.50.1eqwwwcw(config)#access-list112denytcp192.168.40.00.0.0.255anyeqwwwcw(config)#access-list112permitipanyanycw(config)#inters0/0cw(config-if)#ipaccess-group112out在销售部的路由器上:xsh(config)#access-list111permittcpanyhost192.168.20.2establishedxsh(config)#interf0/1xsh(config-if)#ipaccess-group111out在人事部的路由器上:rsh(config)#access-list111denyicmpanyhost192.168.50.2echo-replyrsh(config)#access-list111permitipanyanyrsh(config)#interf0/0rsh(config-if)#ipaccess-group111out5、实验调试及注意事项查看每个路由器的ACL:cw#showipaccess-listsExtendedIPaccesslist11115网络工程实践教程---实验指南denytcp192.168.10.00.0.0.255host192.168.30.2eqftpdenytcp192.168.20.00.0.0.255host192.168.30.2eqftpdenytcp192.168.10.00.0.0.255anyeqtelnetdenytcp192.168.20.00.0.0.255anyeqtelnetpermitipanyany(147match(es))ExtendedIPaccesslist112permittcp192.168.30.00.0.0.255host192.168.50.1eqwwwdenytcp192.168.30.00.0.0.255anyeqwwwpermittcp192.168.40.00.0.0.255host192.168.50.1eqwwwdenytcp192.168.40.00.0.0.255anyeqwwwpermitipanyanyrsh#showipaccess-listsExtendedIPaccesslist111denyicmpanyhost192.168.50.2echo-replypermitipanyanyxsh#showipaccess-listsExtendedIPaccesslist111permittcpanyanyestablished检查结果:在销售部的主机上PC>telnet192.168.30.1Trying192.168.30.1...%Connectiontimedout;remotehostnotrespondingPC>PC>ping192.168.30.2Pinging192.168.30.2with32bytesofdata:Requesttimedout.Requesttimedout.Requesttimedout.Requesttimedout.Pingstatisticsfor192.168.30.2:Packets:Sent=4,Received=0,Lost=4(100%loss),16网络工程实践教程---实验指南用财务部的主机:PC>ping192.168.20.2Pinging192.168.20.2with32bytesofdata:Replyfrom172.16.0.5:Destinationhostunreachable.Replyfrom172.16.0.5:Destinationhostunreachable.Replyfrom172.16.0.5:Destinationhostunreachable.Replyfrom172.16.0.5:Destinationhostunreachable.Pingstatisticsfor192.168.20.2:Packets:Sent=4,Received=0,Lost=4(100%loss),但是用PC4;PC>ping192.168.40.2Pinging192.168.40.2with32bytesofdata:Replyfrom192.168.40.2:bytes=32time=94msTTL=126Replyfrom192.168.40.2:bytes=32time=93msTTL=126Replyfrom192.168.40.2:bytes=32time=78msTTL=126Replyfrom192.168.40.2:bytes=32time=94msTTL=126Pingstatisticsfor192.168.40.2:Packets:Sent=4,Received=4,Lost=0(0%loss),Approximateroundtriptimesinmilli-seconds:Minimum=78ms,Maximum=94ms,Average=89ms用财务部的主机pingWEB服务器:PC>ping192.168.50.2Pinging192.168.50.2with32bytesofdata:Replyfrom172.16.0.2:Destinationhostunreachable.Replyfrom172.16.0.2:Destinationhostunreachable.17网络工程实践教程---实验指南Replyfrom172.16.0.2:Destinationhostunreachable.Replyfrom172.16.0.2:Destinationhostunreachable.Pingstatisticsfor192.168.50.2:Packets:Sent=4,Received=0,Lost=4(100%loss),注意事项:(1)、如果access-list出错,只需noaccess-listaccess-listnumber,再重新编写即可。(2)、仔细体会ACL放置的地方。6、实验思考问题:(1)、如果禁止财务部上外网应该怎么配置呢?和标准ACL有什么不同?使用扩展ACL比标准ACL有哪些好处?(2)、在路由器R2上,设置两条如下默认路由,可以吗??R2(config)#iproute0.0.0.00.0.0.0172.16.2.1R2(config)#iproute0.0.0.00.0.0.0192.168.1.112.4实验3:命名ACl1、实验目的通过本实验掌握命名ACL的配置。2、虚拟场景假设某公司有三个部门财务部,销售部,人事部,禁止销售部Telnet到财务部路由器。禁止财务部上外网。3、实验拓扑:18网络工程实践教程---实验指南图4-34、实验步骤步骤1:在各路由器上配置IP地址,串口时钟和路由协议,保证直连链路的连通参照实验1步骤1步骤2:在各路由器上配置命名ACL在财务部的路由器上:cw(config)#ipaccess-listextendedjinzhitelnetcw(config-ext-nacl)#denytcp192.168.10.00.0.0.255anyeqtelnetcw(config-ext-nacl)#denytcp192.168.20.00.0.0.255anyeqtelnetcw(config-ext-nacl)#permitipanyanycw(config)#inters0/0cw(config-if)#ipaccess-groupjinzhitelnetin在销售部的路由器上:xsh(config)#ipaccess-liststandardout19网络工程实践教程---实验指南xsh(config-std-nacl)#deny192.168.30.00.0.0.255xsh(config-std-nacl)#deny192.168.40.00.0.0.255xsh(config-std-nacl)#peranyxsh(config)#inters0/2xsh(config-if)#ipaccess-groupoutout5、实验调试及注意事项查看路由器的ACL:cw#showipaccess-listsExtendedIPaccesslistjinzhitelnetdenytcp192.168.10.00.0.0.255anyeqtelnetdenytcp192.168.20.00.0.0.255anyeqtelnetpermitipanyany检查结果:在销售部的主机上PC>telnet192.168.30.1Trying192.168.30.1...%Connectiontimedout;remotehostnotrespondingPC>telnet172.16.0.6Trying172.16.0.6...%Connectiontimedout;remotehostnotrespondingPC>telnet172.16.0.9Trying172.16.0.9...Open%ConnectionrefusedbyremotehostPC>telnet192.168.40.1192.168.40.1...%Connectiontimedout;remotehostnotresponding在财务部的主机上:PC>ping172.1.1.2Pinging172.1.1.2with32bytesofdata:Replyfrom172.16.0.5:Destinationhostunreachable.Replyfrom172.16.0.5:Destinationhostunreachable.Replyfrom172.16.0.5:Destinationhostunreachable.Replyfrom172.16.0.5:Destinationhostunreachable.20网络工程实践教程---实验指南Pingstatisticsfor172.1.1.2:Packets:Sent=4,Received=0,Lost=4(100%loss),PC>注意事项:(1)、命名ACL是标准ACL和扩展ACL的一种,配置方法和标准ACL和扩展ACL稍有不同。(2)、要删除命名扩展ACL,可以使用noipaccess-listextendedname或noipaccess-liststandardname。6、实验思考问题:(1)、命名ACL比使用扩展ACL和标准ACL有哪些好处?',)

提供第12章-ACL的基本配置,标准ACL基本配置会员下载,编号:1700877992,格式为 docx,文件大小为20页,请使用软件:wps,office word 进行编辑,PPT模板中文字,图片,动画效果均可修改,PPT模板下载后图片无水印,更多精品PPT素材下载尽在某某PPT网。所有作品均是用户自行上传分享并拥有版权或使用权,仅供网友学习交流,未经上传用户书面授权,请勿作他用。若您的权利被侵害,请联系963098962@qq.com进行删除处理。

下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载