渗透测试方案,渗透测试方案怎么写

本作品内容为渗透测试方案,格式为 docx ,大小 45915 KB ,页数为 16页

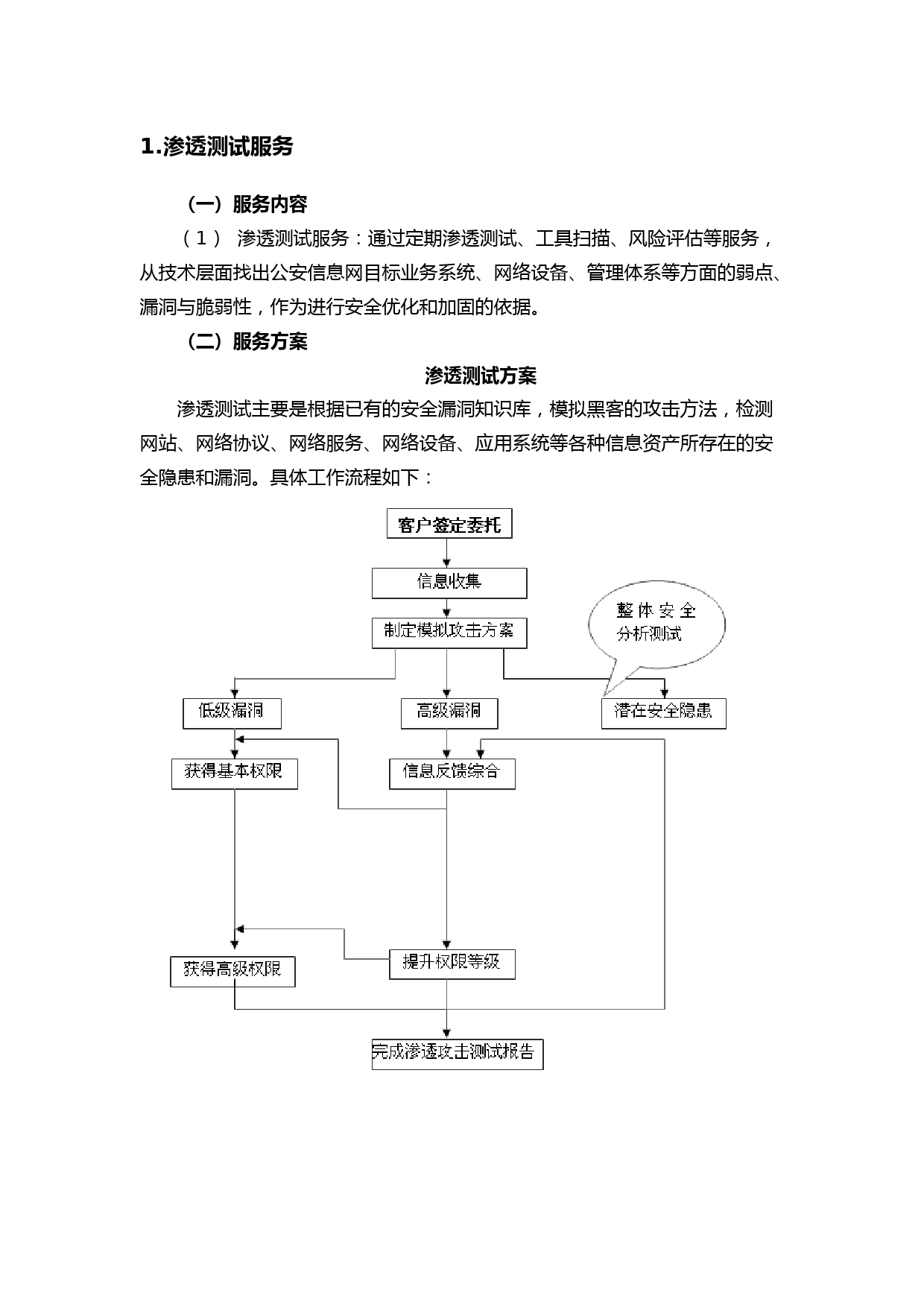

('1.渗透测试服务(一)服务内容(1)渗透测试服务:通过定期渗透测试、工具扫描、风险评估等服务,从技术层面找出公安信息网目标业务系统、网络设备、管理体系等方面的弱点、漏洞与脆弱性,作为进行安全优化和加固的依据。(二)服务方案渗透测试方案渗透测试主要是根据已有的安全漏洞知识库,模拟黑客的攻击方法,检测网站、网络协议、网络服务、网络设备、应用系统等各种信息资产所存在的安全隐患和漏洞。具体工作流程如下:2.1.1)测试方法渗透测试完全模拟黑客的入侵思路与技术手段,黑客的攻击入侵需要利用目标网络的安全弱点,渗透测试也是同样的道理。以人工渗透为主,辅助以攻击工具的使用,这样保证了整个渗透测试过程都在可以控制和调整的范围之内。针对各应用系统的渗透测试方法包括以下方法但不局限于以下方法:测试方法描述信息收集信息收集是渗透攻击的前提,通过信息收集可以有针对性地制定模拟攻击测试计划,提高模拟攻击的成功率,同时可以有效的降低攻击测试对系统正常运行造成的不利影响。信息收集的方法包括端口扫描、操作系统指纹判别、应用判别、账号扫描、配置判别等。端口扫描通过对目标地址的TCP/UDP端口扫描,确定其所开放的服务的数量和类型,这是所有渗透测试的基础。通过端口扫描,可以基本确定一个系统的基本信息,结合安全工程师的经验可以确定其可能存在以及被利用的安全弱点,为进行深层次的渗透提供依据。口令猜测本阶段将对暴露在公网的所有登陆口进行口令猜解的测试,找出各个系统可能存在的弱口令或易被猜解的口令。猜解成功后将继续对系统进行渗透测试,挖掘嵌套在登录口背后的漏洞、寻找新的突破口以及可能泄漏的敏感信息,并评估相应的危害性。猜解的对象包括:WEB登录口、FTP端口、数据库端口、远程管理端口等。远程溢出这是当前出现的频率最高、威胁最严重,同时又是最容易实现的一种渗透方法,一个具有一般网络知识的入侵者就可以在很短的时间内利用现成的工具实现远程溢出攻击。对于在防火墙内的系统存在同样的风险,只要对跨接防火墙内外的一台主机攻击成功,那么通过这台主机对防火墙内的主机进行攻击就易如反掌。本地溢出本地溢出是指在拥有了一个普通用户的账号之后,通过一段特殊的指令代码获得管理员权限的方法。使用本地溢出的前提是首先要获得一个普通用户的密码。也就是说由于导致本地溢出的一个关键条件是设置不当的密码策略。多年的实践证明,在经过前期的口令猜测阶段获取的普通账号登录系统之后,对系统实施本地溢出攻击,就能获取不进行主动安全防御的系统的控制管理权限。脚本测试脚本测试专门针对Web服务器进行。根据最新的技术统计,脚本安全弱点为当前Web系统尤其存在动态内容的Web系统存在的主要比较严重的安全弱点之一。利用脚本相关弱点轻则可以获取系统其他目录的访问权限,重则将有可能取得系统的控制权限。因此对于含有动态页面的Web系统,脚本测试将是必不可少的一个环节。权限获取通过初步信息收集分析,存在两种可能性,一种是目标系统存在重大的安全弱点,测试可以直接控制目标系统;另一种是目标系统没有远程重大的安全弱点,但是可以获得普通用户权限,这时可以通过该普通用户权限进一步收集目标系统信息。接下来尽最大努力取得超级用户权限、收集目标主机资料信息,寻求本地权限提升的机会。这样不停的进行信息收集分析、权限提升的结果形成了整个的渗透测试过程。2.1.2)测试内容本项目渗透测试包括但不限于以下内容:测试大类测试项测试目的身份验证类用户注册检查用户注册功能可能涉及的安全问题用户登录检查用户登录功能可能涉及的安全问题修改密码检查用户修改密码功能可能涉及的安全问题密码重置检查忘记密码、找回密码、密码重置功能可能涉及的安全问题验证码绕过检测验证码机制是否合理,是否可以被绕过用户锁定功能测试用户锁定功能相关的安全问题会话管理类Cookie重放攻击检测目标系统是否仅依靠cookie来确认会话身份,从而易受到cookie回放攻击会话令牌分析Cookie具有明显含义,或可被预测、可逆向,可被攻击者分析出cookie结构会话令牌泄露测试会话令牌是否存在泄露的可能会话固定攻击测试目标系统是否存在固定会话的缺陷跨站请求伪造检测目标系统是否存在CSRF漏洞访问控制类功能滥用测试目标系统是否由于设计不当,导致合法功能非法利用垂直权限提升测试可能出现垂直权限提升的情况水平权限提升测试可能出现水平权限提升的情况输入处理类SQL注入检测目标系统是否存在SQL注入漏洞文件上传检测目标系统的文件上传功能是否存在缺陷,导致可以上传非预期类型和内容的文件任意文件下载检测目标系统加载/下载文件功能是否可以造成任意文件下载问题XML注入测试目标系统-是否存在XML注入漏洞目录穿越测试目标系统是否存在目录穿越漏洞SSRF检测目标系统是否存在服务端跨站请求伪造漏洞本地文件包含测试目标站点是否存在LFI漏洞远程文件包含测试目标站点是否存在RFI漏洞远程命令/代码执行测试目标系统是否存在命令/代码注入漏洞反射型跨站脚本检测目标系统是否存在反射型跨站脚本漏洞存储型跨站脚本检测目标系统是否存在存储型跨站脚本漏洞DOM-based跨站脚本检测目标系统是否存在DOM-based跨站脚本漏洞服务端URL重定向检查目标系统是否存在服务端URL重定向漏洞信息泄露类errorcode测试目标系统的错误处理能力,是否会输出详尽的错误信息StackTraces测试目标系统是否开启了StackTraces调试信息敏感信息尽量收集目标系统的敏感信息第三方应用类中间件测试目标系统是否存在jboss、weblogic、tomcat等中间件CMS测试目标系统是否存在dedecms、phpcms等CMS2.1.3)测试方式透测试服务根据测试的位置不同可以分为现场测试和远程测试;根据测试的方法不同分为黑盒测试和白盒测试两类;现场测试是指经过用户授权后,测试人员到达用户工作现场或接入用户工作内网,根据用户的期望测试的目标直接接入到用户的办公网络甚至业务网络中。这种测试的好处就在于免去了测试人员从外部绕过防火墙、入侵保护等安全设备的工作。一般用于检测内部威胁源和路径。远程测试与现场测试相反,测试人员无需到达客户现场或接入用户内部网络,直接从互联网访问用户的某个接入到互联网的系统并进行测试即可。这种测试往往是应用于那些关注门户站点和互联网应用的用户,主要用于检测外部威胁源和路径。黑盒测试是指测试人员对除目标系统的IP或域名以外的信息一无所知的情况下对系统发起的测试工作,这种方式可以较好的模拟黑客行为,了解外部恶意用户可能对系统带来的威胁。白盒测试则是指测试人员通过用户授权获取了部分信息的情况下进行的测试,如:目标系统的帐号、配置甚至源代码。这种情况用户模拟并检测内部的恶意用户可能为系统带来的威胁。2.1.4)交付成果(示例)渗透测试服务成果交付包括但不限于:《渗透测试方案》、《渗透测试报告》、《渗透测试复测报告》。渗透测试前必须提交《渗透测试方案》,并经用户方确认。渗透测试后必须编制《渗透测试报告》,内容至少包括:编号、用例、过程、工具、路径、薄弱环节(位置、描述)等,通过必要的图示方式,呈现风险点和风险链路视图。在实施完现场渗透测试后,应提交相应的整改建议,配合用户方制定整改方案并配置实施,在完成整改后对整改结果是否合规进行复测和评估。在完成回归测试服务后,出具《渗透测试复测报告》,并经过用户方签字确认。报告文档示例如下文档信息项目名称安全检测项目文档名称安全检测项目渗透测试报告文档编号文件类型项目文档密级商业秘密创建人版本审核人审核日期批准人批准日期接收方接收日期保密申明版权说明文档修订版本日期修改人员描述审核人员1.0摘要经XX授权,XX公司于20xx年xx月xx日至20xx年xx月xx日对XX进行了安全渗透测试。经测试该门户网站采用XX技术进行开发部署,测试过程中发现多处安全问题需要及时进行修复。渗透测试结果及风险分布图如下:严重问题:x个中等问题:x个轻度问题:x个安全风险汇总如下:威胁级别数量安全问题名称严重问题x个SQL注入x个任意SQL语句执行x个密码弱口令x个敏感信息读取中等问题x个文件上传漏洞x个敏感信息泄露轻度问题x个CSRF跨站伪造请求漏洞类型测试结果如下示例:测试分类测试项测试结果WEB安全SQL注入存在跨站脚本攻击(XSS)通过XML外部实体(XXE)注入通过跨站点伪造请求(CSRF)通过服务器端请求伪造(SSRF)通过任意文件上传通过任意文件下载或读取通过任意目录遍历通过.svn/.git源代码泄露通过测试分类测试项测试结果信息泄露通过CRLF注入通过命令执行注入存在URL重定向通过Json劫持通过第三方组件安全通过本地/远程文件包含通过任意代码执行存在Struts2远程命令执行通过Spring远程命令执行存在反序列化命令执行通过业务逻辑安全用户名枚举通过用户密码枚举通过用户弱口令通过会话标志固定攻击存在平行越权访问通过垂直越权访问通过未授权访问通过验证码缺陷通过测试分类测试项测试结果中间件安全中间件配置缺陷通过中间件弱口令通过Webloigc反序列化命令执行通过Jboss反序列化命令执行通过Websphere反序列化命令执行通过Jenkins反序列命令执行通过JBoss远程代码执行通过文件解析代码执行通过服务器安全域传送漏洞通过Redis未授权访问通过MangoDB未授权访问通过操作系统弱口令通过数据库弱口令通过本地权限提升通过已存在的脚本木马通过应用防护软硬件缺陷通过整体而言,系统在本次渗透测试实施期间的安全风险状况为“严重状态”。(系统安全风险状况等级的含义及说明详见附录A)。项目信息委托单位信息单位名称XX委托项目名称XX安全检测项目单位地址邮政编码传真联系人联系电话联系人E-MAIL测评单位信息单位名称XX单位地址XX单位网址邮政编码传真联系人联系电话联系人E-MAIL参与本次测试小组成员有:项目概述测试目的通过本项目的成功实施,在坚持科学、客观、公正原则的基础上,全面、完整地了解当前XX门户网站的安全状况,分析系统所面临的各种风险,模拟攻击者可能利用的漏洞,根据测试结果发现系统存在的安全问题,并对严重的问题提出加固的建议。本次测试预期达到的目标为:发现授权渗透测试目标系统的安全漏洞针对发现的漏洞提供加固方案及防护建议测试范围本次渗透测试的范围如下:序号名称备注1XXhttp://123...测试依据安全测试服务将参考下列规范进行工作。信息安全技术信息安全风险评估规范(GB/T20984-2007)信息技术信息安全管理实用规则(GB/T19716-2005)(ISO/IEC17799:2000)信息系统安全风险评估实施指南信息系统审计标准(ISACA)OWASPOWASP_Testing_Guide_v3OWASPOWASP_Development_Guide_2005OWASPOWASP_Top_10_2010_Chinese_V1.0测试工具拓扑分析工具:DNSSweep、Nslookup等自动化扫描工具:Nessus、AIScanner等端口扫描、服务检测:Nmap、SuperScan等嗅探分析工具:Ethereal、Entercap、Dsniff等Exploiting利用工具:MetasploitFramework、CoreImpact、Canvas等应用缺陷分析工具:SQLMAP等',)

提供渗透测试方案,渗透测试方案怎么写会员下载,编号:1700877529,格式为 docx,文件大小为16页,请使用软件:wps,office word 进行编辑,PPT模板中文字,图片,动画效果均可修改,PPT模板下载后图片无水印,更多精品PPT素材下载尽在某某PPT网。所有作品均是用户自行上传分享并拥有版权或使用权,仅供网友学习交流,未经上传用户书面授权,请勿作他用。若您的权利被侵害,请联系963098962@qq.com进行删除处理。

下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载