配置采用IKE方式建立SA示例

本作品内容为配置采用IKE方式建立SA示例,格式为 doc ,大小 143872 KB ,页数为 14页

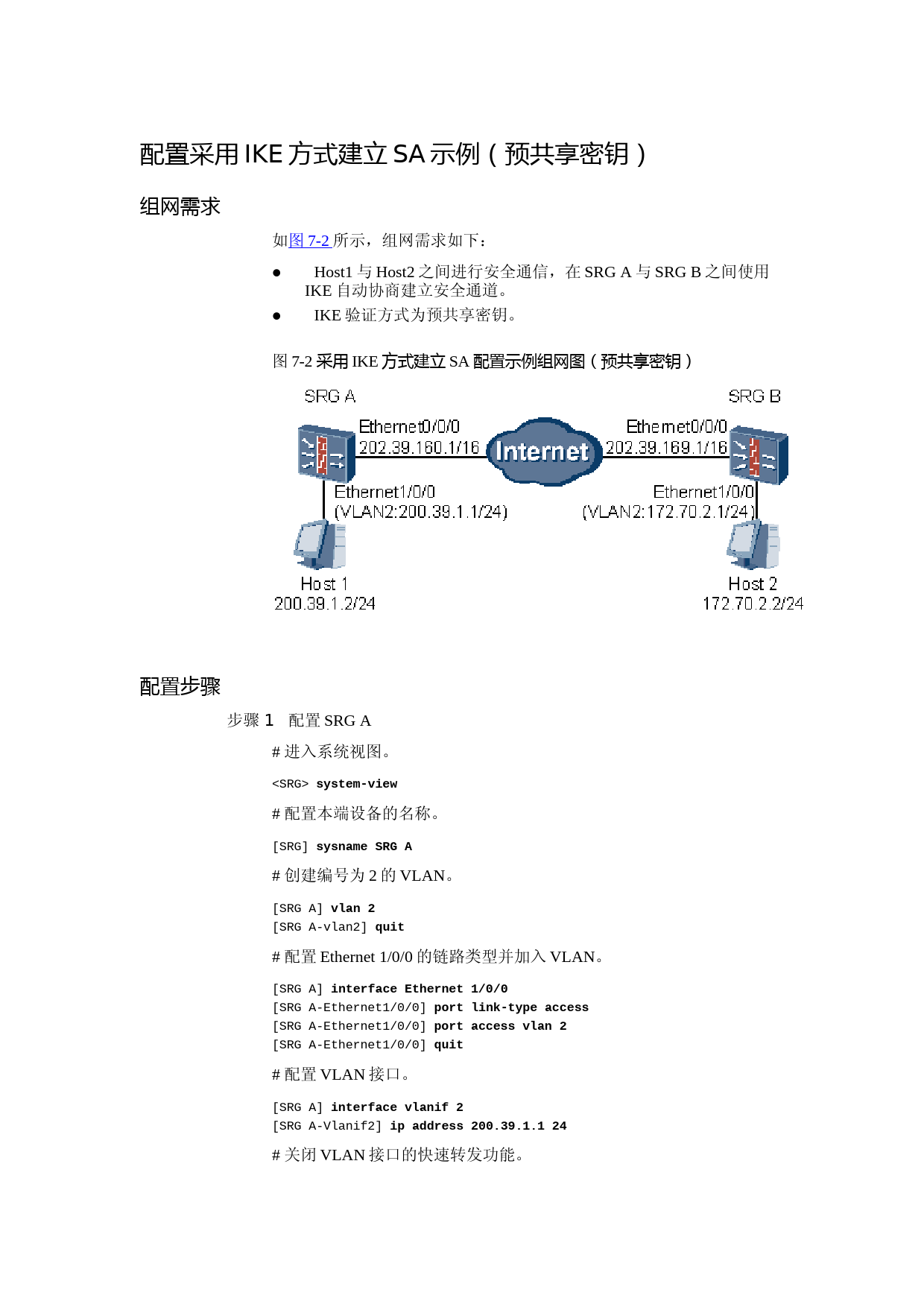

('配置采用IKE方式建立SA示例(预共享密钥)组网需求如图7-2所示,组网需求如下:\uf06cHost1与Host2之间进行安全通信,在SRGA与SRGB之间使用IKE自动协商建立安全通道。\uf06cIKE验证方式为预共享密钥。图7-2采用IKE方式建立SA配置示例组网图(预共享密钥)配置步骤步骤1配置SRGA#进入系统视图。

提供配置采用IKE方式建立SA示例会员下载,编号:1700774755,格式为 docx,文件大小为14页,请使用软件:wps,office word 进行编辑,PPT模板中文字,图片,动画效果均可修改,PPT模板下载后图片无水印,更多精品PPT素材下载尽在某某PPT网。所有作品均是用户自行上传分享并拥有版权或使用权,仅供网友学习交流,未经上传用户书面授权,请勿作他用。若您的权利被侵害,请联系963098962@qq.com进行删除处理。

下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载