思科华为命令对照大全,思科华为命令对照表

本作品内容为思科华为命令对照大全,格式为 doc ,大小 181800 KB ,页数为 38页

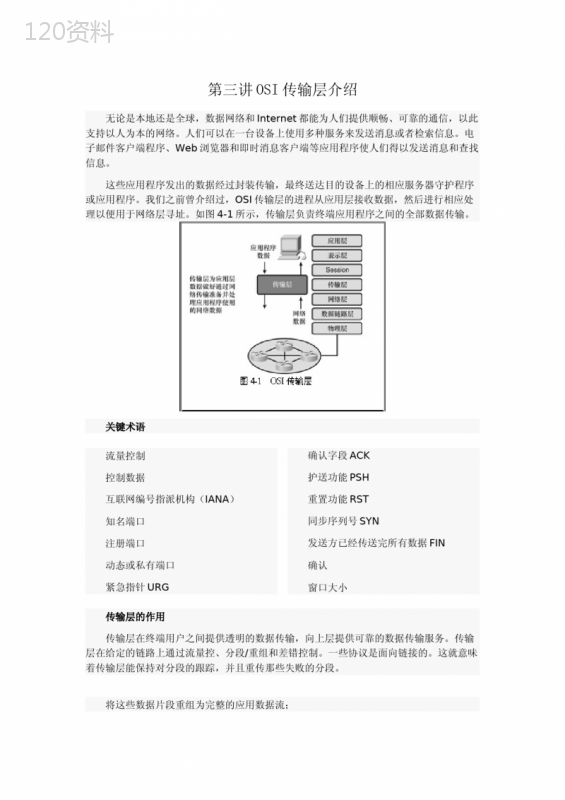

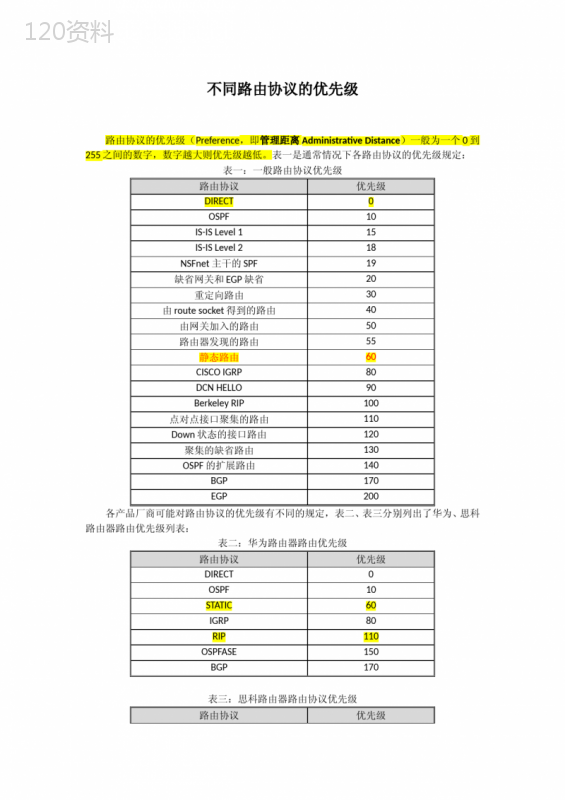

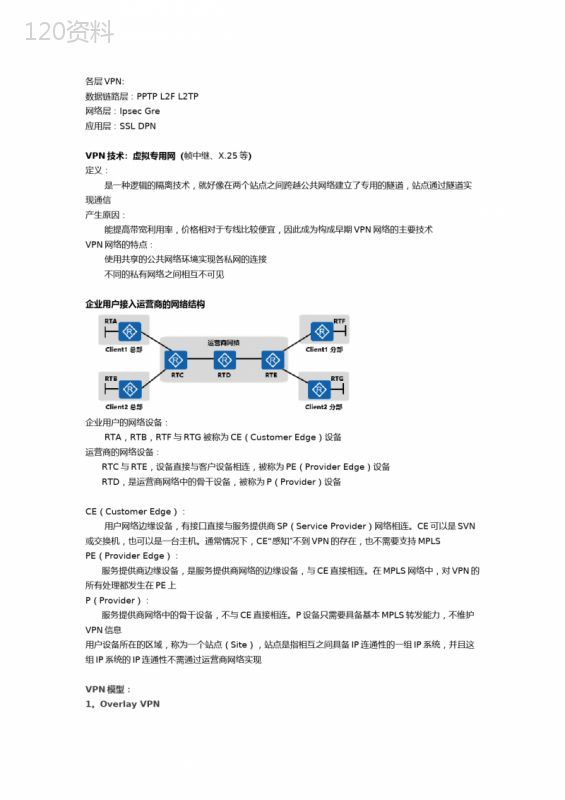

('cisco和h3c命令对照大全目录第一章VTP协议第二章STP协议第三章三层交换机的配置第六章PPP协议第八章OSPF基本概念及单区域配置第九章OSPF的多区域配置第十章OSPF高级配置第十一章热备份路由协议HSRP第十二章访问控制列表ACL第十三章网络地址转换NAT第十四章IPSecVPN的配置第十五章WLAN和VoIP第十六章IPv6配置一、交换机部分二、路由器部分★华为命令集ATEN命令汇总一第一章VTP协议Switch(config)#vtpdomain(name)设置VTP域名Switch(config)#vtpmodeserver/transparent/client设置VTP模式,服务/透明/客户/Switch(config)#vtppassword123设置VTP密码Switch(cofnig)#vtppruning设置VTP修剪Switch#showvtpstatus查看VTP状态信息Switch#showvlanbrief查看VLAN信息===============================================================================================Cisco好h3c命令对照大全cisco和h3c命令对照大全第二章STP协议Switch(cofnig)#spanning-treevlan1启用生成树Switch(config)#spanning-treevlan2rootprimary/secondary配置交换机为根网桥、主要的/次要的Switch(config)#spanning-treevlan2priority8192修改交换机的优先级Switch(config-if)#spanning-treevlan2cost100/19/4/2修改端口路径成本Switch(config-if)#spanning-treevlan2port-priority50修改端口路径优先级(端口十进制取值0~255,默认值事128)Switch(config)#spanning-treeuplinkfast配置上行速链路Switch(config)#interfacerangef0/1-20(为除TRUNK链路外的接口配速端口)Switch(config-if)#spanning-treeportfast配置速端口Switch#showspanning-tree查看生成树信息(在小凡模拟器上showspanning-treebr)以太网通道配置Switch(config)#interfacerangefasteternet0/1-2(为1、2端口配置以太网端口Switch(config-if-range)#channel-group1modeon(把绑在一起成为组1Switch#showetherchannel1summary查看以太网通道的配置是否正确===============================================================================================BACKHOME第三章三层交换机的配置1、在3层交换机上启动路由,否则3层交换不具有路由功能switch(config)#iprouting2、配置VLAN的IP地址switch(config)#interfacevlan1因为3层交换机支持各VLAN间的路由,因此每个VLAN都可以配置IP地址switch(config-if)#ipaddress192.168.1.1255.255.255.0switch(config-if)#noshutdown3、查看FIB表switch#showipcef4、查看邻接关系表switch#showadjacencydetail5、在3层交换机上配置路由接口switch(config-if)#noswitchport(配置接口为3层模式,意思就是取消switch的接口)6、在3层交换机上配置静态路由或动态路由与在ROUTE上配置路由方法都是相同的7、配置DHCP中继转发switch(cofig)#interfacevlan2switch(config-if)#iphelper-address192.168.2.100Cisco好h3c命令对照大全cisco和h3c命令对照大全---------------------------------------------------解决实例;下面的配置命令,可以配置路由器为DHCP服务器,用以给DHCP客户端动态分配ip地址。Router1#configureterminalRouter1(config)#servicedhcp//开启DHCP服务Router1(config)#ipdhcppool172.25.1.0/24//定义DHCP地址池Router1(dhcp-config)#network172.25.1.0255.255.255.0//用network命令来定义网络地址的范围Router1(dhcp-config)#default-router172.25.1.1//定义要分配的网关地址Router1(dhcp-config)#dns-server192.168.1.1配置DNS服务器Router1(dhcp-config)#exitRouter1(config)#ipdhcpexcluded-address172.25.1.1172.25.1.50//该范围内的ip地址不能分配给客户端Router1(config)#ipdhcpexcluded-address172.25.1.200172.25.1.255//该范围内的ip地址不能分配给客户端Router1(config)#endRouter1#===============================================================================================BACKHOME第六章PPP协议DTE:数据终端设备(自己买的设备是DTE)DCE:数据电路终接设备(运营商送的是DCE)配置PAP认证PPP认证为PAP和CHAP两种1、主认证端DCE的PAP配置;在主认证端添加被认证用户的用户名和密码R1(config)#usernameR1password0123(password参数后面的0表示密码是为文明保存的R1(config)#interfaces0/0R1(config-if)#ipaddress192.168.1.1255.255.255.0(配置S0/0的接口IP)R1(config-if)#encapsulationppp(把S0/0封装PPP协议)R1(config-if)#pppauthenticationpap(启动认证PAP协议)R1(config-if)#clockrate64000(配置DCE接口的时钟)R1(config-if)#noshutdown2,被认证端DTE的PAP配置R2(config)#interfaces0/0R2(config-if)#ipaddress192.168.1.2255.255.255.0(配置IP地址)R2(config-if)#encapsulationppp(SO/0封装PPP协议)R2(config-if)#ppppapsent-usernameR1password0123(发起用户密码认证;在被认证端配置的用户名和密码必须和与在主认证端配置的用户名和密码相同)R2(config-if)#noshutdown-------------------------------------------配置CHAP认证Cisco好h3c命令对照大全cisco和h3c命令对照大全服务器配置R1R1(config)#usernameR2password0123配置用户名和密码(用户名为对方的用户名,也可以随便一个不同的名,必须是唯一的,密码必须和被认证方的是一样的密码)R1(config)#interfaces0/0R1(config-if)#ipaddress192.168.1.1255.255.255.0(配置接口IP地址)R1(config-if)#encapsulationppp(封装PPP协议在S0/0接口)R1(config-if)#clockrate64000(DCE接口方配置时钟,只能在DCE方配置,其他方不可以)R1(config-if)#pppauthenticationchap(启动CHAP协议,直接翻译为PPP认证CHAP协议)R1(config-if)#noshutdown客服端R2R2(config)#usernameR1password0123(配置用户名和密码,用户名为对方的或随便一个不同的名必须是唯一,密码必须和服务器端一样的)R2(config)#interfaces0/0R2(config-if)#ipaddres192.168.1.2255.255.255.0(配置S0/0接口的IP地址)R2(config-if)#encapsulationppp(封装PPP协议在S0/0接口)R2(config-if)#pppauthenticationchap(启动CHAP协议,双方必须都启动CHAP协议)R2(config-if)#noshutdownR2#ping192.168.1.1---------------查看PPP的配置router#showinterfaceserial0/1internetaddresswillbenegotiatedusingIPCP:接口的IP地址是通过IPCP协议协商的LCPOpen:LCP协议的状态为Open,协议工作正常Open:IPCP,CDPCP状态为Open,协议工作正常调试命令router#debugPPPpacket===============================================================================================BACKHOME第八章OSPF基本概念及单区域配置(1)配置loopback接口地址,为ospf的路由器配置一个loopback接口,用来作为路由器的RouterID,配置命令如下:Router(config)#interfaceloopback0Router(config-if)ipaddressIP地址掩码(2)启动ospf路由进程,与配置RIP不同的是,在配置ospf的时候需要配置进程号,进程号是本地路由的进程号,用于标识一台路由器上的多个ospf进程,其值可以在1~65535Cisco好h3c命令对照大全cisco和h3c命令对照大全只见选取,当然进程号1是最小值Router(config)#routerospf进程号(3)指定ospf协议运行的接口和所在的区域:Router(config-router)#network网络号反向掩码area区域号网络号――可以是网段地址,子网地址或者一个路由的接口地址,用于指出路由器所要通告的链路反向掩码—用一个255.255.255.255减去接口ip的子网掩码就等于反向掩码了区域号—指明同网络号相关区域,可以是0、1、2、3这样的数字,也可以是192.168.1.0这样的标识方法(4)修改接口的cost值,cost值使用16位的无符号整数表示,大小范围在1~65535之间{cost值越小优先级越高不常用}Router(config-if)ipospfcostcost值例如:Router(config)#interfaces0/0Router(config-if)#ipospfcost1000(5)配置ospf计时器,这些值是一些典型值,一般不用改动,只有当需要同另外的路由器的性能进行匹配时可能需要改动这些计数器的值Router(config-if)#ipospfhello-interval时间(s)Router(config-if)#ipospfdead-interfaceval时间(s)例如:Router(config-if)#ipospfhello-interval5Router(config-if)#ipospfdead-interfaceval20(6)用于诊断的查看命令\uf06c查看邻居列表Showipospfneighbor\uf06c查看链路状态数据库Showipospfdatabase\uf06c查看路由表Showiproute\uf06c查看ospf的配置Showipospf\uf06c查看ospf接口的数据结构Showipospfinterface接口===============================================================================================BACKHOME第九章OSPF的多区域配置区域边界路由器ABR:路由器上的所有端口不在同一个区域,那么这台路由器就是ABR自治系统边界路由ASBR:在一台路由器上同时运行多种(两种如:ospf/rip)协议的路由器则是ASBRCisco好h3c命令对照大全cisco和h3c命令对照大全配置StubArea(1)配置命令:末梢区域Router(config-router)#areaarea-idstubarea-id:标识stub区域ID,可以是数字或IP地址形式.此命令需要在Stub区域内的所有路由器上配置.(2)配置命令:完全末梢区域Router(config-router)#areaarea-idstubno-summaryarea-id:标识stub区域ID,可以是数字或IP地址形式.no-summary:使用此参数来生成TotallyStubby区域。仅用于ABR,以阻止ABR发送汇总链路通告到完全末梢区域内。===============================================================================================BACKHOME第十章OSPF高级配置配置非纯末梢区域NSSA配置命令:Router(config-router)#areaarea-idnssa[no-summary]Area-id:将要配置为NSSA的区域号No-summary:可选参数。在ABR上配置NSSA是如果使用该选项,除了通告一条指向ABR的默认路由的类型3的LSA外,其他的3型LSA和4型LSA在NSSA区域内都将被阻止。辅助地址:当你在路由器的某一个接口上需要配置辅助地址时一定要在辅助IP地址后面加上secondary命令例如:在RouterD的Ethernet0口上配置一条辅助地址命令如下:Router(config-if)#ipaddressIP地址子网掩码secondaryIP地址子网掩码:是指要分配给Ethernet0口的辅助地址(也就是第二个ip地址)超网路由:192.168.0.0255.255.0.0就等于192.168.0.0/24~192.168.255.0/24的超网路由,在指静态路由命令如下:Router(config)#iproute192.168.0.0255.255.0.0下一跳ip地址汇总(1)区域间路由汇总\uf06c区域间路由汇总,顾名思义,是指在区域之间的地址汇总。这种类型的汇总通常配置在ABR的路由器上\uf06c命令格式Router(config-router)#areaarea-idrangeip-addressmask在这个命令中:Area-id:指明需要进行路由条目汇总的区域Ip-address:指明汇总后的网段地址Cisco好h3c命令对照大全cisco和h3c命令对照大全(2)外部路由汇总\uf06c外部路由汇总(Externalroutersummarization)允许一组外部地址汇总为一条汇总地址,通过重新分配注入到一个ospf域中,这种类型的汇总通常是配置在ASBR路由器上的\uf06c命令格式Router(config-router)#summary-addressip-addressmask汇总方法:(1)把区域中的所有子网转换成二进制数(2)找出里面的不同点儿变成主机位为0(3)相同点儿直接抄下来(4)用当前子网掩码的位数减去不同点儿的位数就等于汇总后ip地址的子网掩码位数路由重分发:Router(config-router)#redistributeprotocol[process-id][metricmetric-value][metric-typetype-value][subnets]\uf06cProtocol:指明路由器要进行路由重分发的源路由协议。主要的值有:bgp、eqp、isis、ospf、static[ip]、connected和rip\uf06cProcess-id:指明ospf的进程ID。只在ospf时才有用\uf06cmetric:是指一个可选的参数,用来指明重分发的路由的度量值。默认度量值是0。(只能1-15)\uf06cmetric-type:指定重分发的路由类型。可取1或2两个值,1即E1,2即E2。默认值是2。\uf06csubnets:连其子网一起宣告。下面的配置代码是在rip和ospf之间重分发命令实例RouterripRedistributeospf109metric10(在ASBR上路由重分发)Routerospf109Redistributeripmetric200(1-65535之间)subnets===============================================================================================BACKHOME第十一章热备份路由协议HSRP(HotStandbyRouterRrotocol)(CISCO专有的协议)通过使用同一个虚拟IP地址和虚拟MAC地址,为IP网络提供容错和增强的路由选择功能。终端设备发现可用路由器有下面几中方式:默认网关(DefaultGateway),代理ARP(ProxyARP),ICMP路由器发现协议(ICMPRouterDiscoveryProtocol,IRDP)。--各路由的作用:--活跃路由器的功能是转发发送到虚拟路由器的数据包。--备份路由器的功能是监视HSRP组的运行状态。--虚拟路由器(即该LAN上的网关)的功能是向最终用户代表一台可以连续工作的路由器。HSRP备份组可以包含其他路由器,这些路由器监视Hello消息,但不做应答,这些路由器转Cisco好h3c命令对照大全cisco和h3c命令对照大全发任何经由它们的数据包。HSRP的6种状态,0初始,1学习,2监听,4发言,8备份,16活跃----HSRP的基本配置1,将路由器配置为HSRP的成员routerA(config)#interfacef0/1routerA(config-if)#standby(group-number)ip(virtual-ip-address)变量group-number(任选)--指示该端口所属的HSRP组。默认组为0,可选0~255.变量virtual-ip-address(任选)---指虚拟HSRP路由器的IP地址2从HSRP组中取消一个端口routerA(config)#interfacefastethernet0/1routerA(config-if)#nostandby组号ipx.x.x.x那么路由A的F0/1端口就脱离了备份组关闭端口重定向功能,router(config-if)#noipredirects3,配置HSRP的优先级router(config-if)#standby(group-number)priority(priority-value)优先级可选0~255,默认为1004,配置HSRP的占先权要想原来的活跃路由能够从优先级较低的新活跃路由器那里重新取回转发权:router(config-if)#standby(group-number)preempt(一般两台路由器都配置)5,配置Hello消息的计时器router(config-if)#standby(group-number)times(helltime)(holdtime)Hello间隔时间默认为3s,可选1~255。保持时间最少是Hello时间的3倍,默认为10s6,配置端口跟踪router(config-if)#standbygroup-numbertracktype-numberinterface-prioritygroup-number为组号,type说明了将跟踪端口的端口类型(serial/fastethernet)number说明跟踪的端口编号,interface-priority(任选)说明当跟踪的端口失效时路由器的热备份优先级将降低的数值。当端口变为可用时,路由器的优先级将加上该数值。默认为10router(config-if)#nostandbytrack(关闭端口跟踪7,检查HSRP的状态router#showstandby(rype-number)(group)brieftype-number(任选)说明要显示的目标端口类型和序号group(任选)说明了要显示端口的某个具体HSRP组router#showstandby8,启动调测功能router#debugstandby(该命令可能会将该路由器系统资源耗尽,实际使用中应该特别小心。关闭调测功能在启动命令前加no)===============================================================================================BACKHOMECisco好h3c命令对照大全cisco和h3c命令对照大全第十二章访问控制列表ACL(accesscontrollist)标准访问控制列表配置命令1,标准访问控制列表根据包的源IP地址来允许(permit)或拒绝(deny)数据包R1(config)#access-list(access-list-number)permit/deny(source-address)[log]例:R1(config)#access-list1permit172.16.2.00.0.0.255access-list-number是访问控制列表表号,(标准ACL是1~99)source-address为源IP地址例:192.168.1.100.0.0.255LOG为可选项,-----生成日志信息(我一般不写)2,access-group命令:ACL与进、出站接口联系起来R1(config)#interfaceserial0/0R1(config-if)#ipaccess-group(access-list-number)in/out例:R1(config)#ipaccess-group1out把access-list-number-------为ACL表号,这里是指出这一接口链接到那ACL表号in/out把这ACL表号应用到这接口的in或out方向扩展访问控制列表1,扩展访问控制列表通过启用基于源和目的地址、传输层协议和应用层端口号的过滤来提供更高程度的控制2,扩展访问控制列表行中的每一个条件都必须匹配才认为该行被匹配,才会施加允许或拒绝条件。R2(config)#access-list(access-list-number)permit/deny(protocol)(sourceip-address)(destinationip-address)(operatoroperan)[log]例:R2(config)#access-list110denyTCP192.168.1.00.0.0.255172.16.0.00.0.255.255ed80(access-list-number)扩展ACL的表号,100~199数字标识扩展ACL(protocol)用来指定协议类型如IP、TCP、UDP、ICMP、GRE、以及IGRP(sourceip-address)源IP地址192.168.1.00.0.0.255(反码)(destinationip-address)目标IP地址172.16.0.00.0.255.255(反码)(operatoroperan)---lt(小于),gt(大于),eq(等于),neq(不等于)和一个端口号ACL的通配符1,通配符any例:ACL允许访问任何目的地址:router(config)#access-list1permit0.0.0.0255.255.255.255可以改写成:router(config)#access-list1permitany2,通配符host例:ACL拒绝特定的主机地址router(config)#access-list1permit172.16.1.100.0.0.0可以改写成:router(config)#access-list1permithost172.16.1.10Cisco好h3c命令对照大全cisco和h3c命令对照大全查看ACL列表显示IP接口信息router#showipinterfacefastethernet0/0显示所有ACL的内容router#showaccess-list基本类型的访问控制列表标准访问控制列表扩展访问控制列表其他种类的访问控制列表基于MAC地址的访问控制列表基于时间的访问控制列表===============================================================================================BACKHOME第十三章网络地址转换(networkaddresstranslationNAT)通过将内部私网的IP地址翻译成全球唯一的公网IP地址NAT的实现方式:#静态转换(statictranslation)#动态转换(dynamictranslatin)#端口多路复用(portaddresstranslation,PAT)静态NAT的配置:静态转换就是将内部网络的私有IP地址转换为公有合法IP地址。IP地址的对应关系是一对一的,即某个私有IP只转换成某个固定的公有合法IP地址。1,在路由配置外部端口的IPR1(config)#interfaceserialf0/0R1(config-if)#ipaddress61.159.62.129255.255.255.248配置内部端口IPR1(config)#interfacef0/0R1(config-if)#ipaddress192.168.100.1255.255.255.02,在内部局部和内部全局地址之间建立静态地址转换R1(config)#ipnatinsidesourcestatic(local-ipglobal-ip)例:R1(config)#ipnatinsidesourcestatic192.168.100.261.159.62.130(将内部局部ip192.168.100.2转换为内部全局ip61.159.62.130)R1(config)#ipnatinsidesourcestatic192.168.100.361.159.62.131(将内部局部ip192.168.100.3转换为内部全局ip61.159.62.131)R1(config)#ipnatinsidesourcestatic192.168.100.461.159.62.132(将内部局部ip192.168.100.4转换为内部全局ip61.159.62.132)3,在内部和外部接口上启用NATCisco好h3c命令对照大全cisco和h3c命令对照大全R1(config)#interfaceserial0/0R1(config-if)#ipnatoutsideR1(config)#interfacef0/0R1(config-if)#ipnatinside动态NAT配置:动态转换是指将内部网络的私有地址转换为公有合法地址时,对应关系是不确定的,是随机的。1,在内部和外部端口配置私有IP跟合法IPR2(config-if)#ipaddress61.159.62.129255.255.255.192R2(config-if)#ipaddress172.16.100.1255.255.255.02,定义内部网络中允许访问外部网络的访问控制列表R2(config)#access-list(access-list-number)permit(sourceip-address)access-list-number为1~99之间数字R2(config)#access-list1permit172.16.100.00.0.0.2553,定义合法地址池R2(config)#ipnatpool(pooname)(star-ipend-ip)netmask(netmask)prefix-leng24typerotarypoolpoolname地址池名字star-ipeng-ip地址池内起始和终止IP地址netmasknetmask:填子网掩码prefix-length24:子网掩码,以掩码中1的数量表示。两种掩码表示方式,任意使用一种R2(config)#ipnatpooltest061.159.62.13061.159.62.192netmask255.255.255.1924,实现网络地址转换R2(config)#ipnatinsidesourcelist1pooltest0把list1转换成test05.在接口上启用NATR2(config)#interfaceserial0/0R2(config-if)#ipnatoutsideR2(config)#interfacef0/0R2(config-if)#ipnatinside-----------------------PAT的配置端口多路复用是改变外出数据包的源IP地址和源端口并进行端口转换,即端口地址转换采用端口多路复用方式1,配置内外部的端口IP地址:...........不写2,定义内部标准访问控制列表R3(config)#access-list1permit10.10.10.00.0.0.255R3(config)#access-list2permit20.20.20.00.0.0.255R3(config)#access-list3permit30.30.30.00.0.0.255有多个网段要访问外网3,定义合法IP地址池R3(config)#ipnatpoolpoolname202.96.128.166202.96.128.166netmask255.255.255.128Cisco好h3c命令对照大全cisco和h3c命令对照大全由于只有一个地址,开始地址和终止地址都是相同的4,设置复用动态IP地址转换R3(config)#ipnatinsidesourcelist1poolpoolnameoverloadR3(config)#ipnatinsidesourcelist2poolpoolnameoverloadR3(config)#ipnatinsidesourcelist3poolpoolnameoverload以为多个网段要访问外网,所以就必须把几个允许的网段都配上5,在端口上启用NATR3(config)#interfaceserial0/0R3(config-if)#ipnatoutsideR3(config)#interfacef0/0R3(config-if)#ipnatinside1.2,复用路由外部接哭地址1,设置内外部接口IP地址..........不写(同上)2,定义内部访问控制列表.............不写(同上)3,定义合法IP地址池.....由于是直接使用外部接口地址,所以不用再定义IP地址池4,设置复用动态IP地址转换R3(config)#ipnatinsidesourcelist1interfaces0/0overload5,在接口上启用NAT.0........不写(同上)TCP负载均衡配置1,设置内外部端口的IP地址.........同上,不写2,为虚拟主机定义一个NAT地址集R3(config)#access-list2permit10.10.10.2003,给真实主机定义一个NAT地址集R3(config)#ipnatpoolreal-host10.10.10.110.10.10.3prefis-length24typerotary真实主机地址为10.10.10.1~10.10.10.3,网络前缀长度为24位,该地址集为循环(rotary)型4,设置访问控制列表与NAT地址集之间的映射R3(config)#ipnatinsidedestinationlist2poolreal-lost表示在访问控制列表2所允许的虚拟主机地址和真实主机地址集之间建立映射5,在内部和外部端口上启用NAT..........不写同上NAT的检查与排错router#showipnattransltions显示当前存在的转换router#showipnatstatistics查看NAT的统计信息调试NAT转换router#debugipnatCisco好h3c命令对照大全cisco和h3c命令对照大全====================================================================================================BACKHOME第十四章IPSecVPN的配置SA(SecurityAssociations,安全联盟)的概念是IPSec的核心.SA定义了各种类型的安全措施(包含:提供的服务,算法,密钥)例子:f0/0(50.50.50.50/24接内网)A-routers0/0(20.20.20.21/24接出口)《--------------》s0/0(20.20.20.20/24接出口)B-routerf0/0(60.60.60.60/24,接内网)------------------------------配置IKE协商:1,启用IKErouter(config)#cryptoisakmpenable默认CiscoIOS中是激活的2,建立IKE协商策略router(config)#cryptoisakmppolicy1(1是IKE策略的编号,取值1~10000,策略编号越低,优先级就越高。3,配置IKE协商参数router(config-isakmp)#hash{md5或sha1}(hash命令被用来设置密钥认证所用的算法,有MD5和SHA-1两种router(config-isakmp)#encryptiondes或3des(encryption命令被用来设置加密所有的算法,3DES比DES算法更强router(config-isakmp)authenticationpre-shareauthenticationpre-share命令告诉路由要使用预先共享的密钥,此密码是手工指定的router(config-isakmp)lifetme(seconds)lifetime指定SA的生存时间,超时后,SA将被重新协商(默认为86440)4,设置共享密钥和对端地址router(config)#cryptoisakmpkeypassword123address20.20.20.20SA是单向的,要此命令设置预先共享的密码和对端的IP地址。(password123为密码)在设置密码时,VPN链路两端的密码必须是相同的。IP地址必须是对端的接口IP----------------------------------------配置IPSec相关参数1,指定Crypto访问列表Crypto访问控制列表必须是互为镜像的,如:A加密了所有流向B的TCP流量,则B必须加密流回A的所有TCP的流量(记得必须要在两端的路由都要配route(config)#access-list101{deny或permit}iphost20.20.20.21host20.20.20.20101为access-list的列表编号,命令access-list101iphost20.20.20.21host20.20.20.20,将所有从20.20.20.21发往20.20.20.20的报文全部加密,另一种配法:Cisco好h3c命令对照大全cisco和h3c命令对照大全router(config)#access-list101permitip60.60.60.00.0.0.25550.50.50.00.0.0.2552,配置IPSec传输模式传输模式设置定义用于VPN隧道的认证类型、完整性、和负载加密。router(config)#cryptoipsectransform-settransform-nameah-md5-hmacesp-3desesp-md5-hma3030transform-name是传输模式的名字,传输模式可选择的参数有:---AH验证参数:ah-md5-hmac、ah-sha-hmac---ESP加密参数:esp-des、esp-3des、esp-null---ESP验证参数:esp-md5-hma、esp-sha-hmac---------------------------------------------配置端口的应用1,设置CryptoMap上面又了所有构造VPN隧道需要的信息,下面需要把它整合在一起,应用到一个接口上去。--保护的流量(Crypto访问列表)--使用的IPSec转换设置--使用的IPSec转换设置--手工或IKE交换密钥的使用等(在CryptoMap类型中声明)1,创建CryptoMaprouter(config)#cryptomap(map-name)1ipsec-isakmpmap-name为map的名字,1为map的优先级,取值为1~65535,值小,优先级最高。参数ipsec-isakmp表明此IPSec连接将采用IKE自动协商。配置CryptoMap:router(config-crypto-map)#matchaddress(access-list-number)matchaddress指定此CryptoMap使用的访问控制列表,参数access-list-number必须同前面配置的Crypto访问控制列表的编号相同router(config_crypto-map)#setpeer20.20.20.21setpeer指定了此CryptoMap所对应VPN链路对端的IP地址,参数ip-address必须同前面在IKE中配置的对端IP地址相同。router(config-crypto-map)#settransform-set(transform-name)settransform-set指定此CryptoMap所用的传输模式,此模式应该在之前配置IPSec时已经定义,即此传输模式名称是之前用命令Cryptoipsectransform-set配置的名称2,应用CryptoMap到端口下面只需要将上面配置好的Crypto应用到对应的接口上,VPN就可以生效。router(config)#interfaces0/0router(config-if)#cryptomap(map-name)---------------------------------------IPSecVPN配置的检查显示所有尝试协商的策略以及最后的默认策略设置router#showcryptoisakmppolicy显示在路由上设置的transform-setCisco好h3c命令对照大全cisco和h3c命令对照大全router#showcryptoipsectransform-set显示当前安全联盟使用的设置router#showcryptoipsecsa显示所有配置在路由上的CryptoMaprouter#showcryptomap========================================================================================BACKHOME第十五章WLAN和VoIP首先是要在总部和分部的路由器上配置ip并指静态或默认路由使之可以正常通讯(1)定义端口电话号码R1(config)#dial-peervoice1potsR1(config-dial-peer)#destination-pattern2001R1(config-dial-peer)#port1/0/0在上面的3条命令中:\uf06cdial-peervoice1pots:指明要为语音端口开始配置电话,1是对这个配置的进程ID号,取值范围为1-2147483647\uf06c第二条命令destination-pattern是指明VoIP的电话号码\uf06c第三条配置命令是将第二条命令中配置的电话号码绑定到指定的语音端口上.这3条配置命令完成后,则在总部2611FXS语音卡的1/0/0端口上对应的电话号码为2001。同样在分部的2611上也有相同的配置:R2(config)#dial-peervoice1potsR2(config-dial-peer)#destination-pattern1001R2(config-dial-peer)#port1/0/0上述3条配置命令完成后,则在总部2611FXS语音卡的1/0/0端口上对应的电话号码为1001。(2)映射目的地电话号码至ip地址R1(config)#dial-peervoice10voipR1(config-dail-peer)#destination-pattern1001R1(config-dail-peer)#Sessiontargetipv4:192.168.1.1在上面的3条命令中:\uf06c第一条命令dial-peervoice10voip用来指明要进行VoIP的配置,10是给定的进程ID号,取值范围为1-2147483647。\uf06c第二条配置命令用来指明分部的电话号码。\uf06c第三条命令是将第二条配置命令中的电话号码映射到分部2611上与总部相连的串口上的ip地址。与此对应,在分部2611上也有类似配置:R2(config)#dial-peervoice10voipR2(config-dail-peer)#destination-pattern2001R2(config-dail-peer)#Sessiontargetipv4:192.168.1.2Cisco好h3c命令对照大全cisco和h3c命令对照大全上面在分部2611上的配置实现了总部的电话号码1001和总部2611路由器的接口IP的映射。========================================================================================BACKHOME第十六章IPv6配置1.配置接口的ipv6的地址Router(config)#interfacef0/0(接口)Router(config-if)#ipv6addressfec0:0:0:1001::1/64(ipv6地址及子网掩码)2.在路由器上启用ipv6的流量转发Router(config)#ipv6unicast-routing3.在路由器上启用ipv6的rip路由协议Router(config)#ipv6routetripciscoCisco:为ipv6的rip进程命名4.在接口上应用ipv6的rip协议Router(config)#interfacef0/0Router(config-if)#ipv6ripciscoenable5.查看ipv6地址的接口摘要信息Router(config)#showipv6interfacebrief6.查看ipv6的路由表Router#showipv6route安装:ipv6install卸载:ipv6uninstall第四章阶段综合试验第五章广域网技术第七章DSL技术BACKHOMEATEN命令汇总(北大青鸟ATEN课程总结二)一、交换机部分1、创立、删除VLAN注意:在配置状态(config)下进行配置。Cisco好h3c命令对照大全cisco和h3c命令对照大全创建vlan:switch(config)#vlanvlan-id命名vlan:switch(config-vlan)#namevlan-name或者在database状态下创建并且命名vlan:switch#vlandatabaseswitch(vlan)#vlanvlan-idnamevlan-name删除vlan:switch(config-vlan):novlanvlan-idswitch(vlan)#novlanvlan-id查看vlan:switch#showvlanswitch#showvlanbrief保存设置:switch#copyrunning-configstartup-config2.在VLAN中添加、删除端口注意:进入要分配的端口,在端口状态下。定义二层端口:switch(config-if)#swtichportmodeaccess把端口分配给VLAN:switch(config-if)#switchportaccessvlanvlan-id查看端口的VLAN配置情况:switch#showinterfaceinterface-idswitchport3.在交换机上配置Trunk注意:在接口状态下进行配置。自动协商是否成为中继端口:switch(config-if)#switchportmodedynamicauto把端口设置为中继端口并进行主动协商:switch(config-if)#switchportmodedynamicdesirable把端口设置为强制中继端口:switch(config-if)#switchportmodedynamictrunk将端口设定为永久中继模式,但关闭协商机制:switch(config-if)#switchportnonegotiate查看有关switchport的设置:switch#showinterfaceinterface-idswitchport4.从Trunk中添加、删除VLAN注意:在端口配置状态下进行配置,并且端口是中继状态。将端口配置为中继端口:switch(config-if)#switchportmodetrunk在Trunk中删除一个VLAN:switch(config-if)#switchporttrunkallowedvlanremovevlan-id在Trunk中添加一个VLAN:switch(config-if)#switchporttrunkallowedvlanaddvlan-id5.在交换机上配置Channel(以太通道):Cisco好h3c命令对照大全cisco和h3c命令对照大全注意:在接口模式下配置,并且配置Channel的接口必须是相连的,通道两边要在同一个组中。如果使用PAgP协议:选择需要配置Channel的端口,进入虚拟接口配置:switch(config)#interfacerangefasternet0/1-2被动协商配置channel:switch(config-if)#channel-groupchannel-group-numbermodeauto主动协商配置Channel:switch(config-if)#channel-groupchannel-group-numbermodedesirable将端口总是捆绑为一个以太通道,不发生协商:switch(config-if)#channel-groupchannel-group-numbermodeon如果使用LACP协议,配置如下:被动协商配置channel:switch(config-if)#channel-groupchannel-group-numbermodepassive主动协商配置Channel:switch(config-if)#channel-groupchannel-group-numbermodeactive查看Channel配置:switch#showetherchannelchannel-group-numbersummary6.指定在组成Channel的链路之间实现负载均衡技术:注意:dst-mac、src-mac参数用来指定基于目的mac还是源mac实现负载均衡。在已经组成的Channel中实现基于目的地址的负载均衡:switch(config-if)#port-channelload-balancedst-mac在已经组成的Channel中实现基于源地址的负载均衡:switch(config-if)#port-channelload-balancesrc-mac查看负载均衡的配置:switch#showetherchannelload-balance查看PAgP的状态信息:switch#showpagpchannelgroup-numbercounters7.创建VTP域和配置命令:注意:在配置状态下。创建一个VTP域:swtich(config)#vtpdomaindomain-name配置VTP服务器模式:switch(config)#vtpmodeserver配置VTP客户端模式:switch(config)#vtpmodeclient配置VTP透明模式:switch(config)#vtpmodetransparent配置VTP域口令:switch(config)#vtppasswordmypassword在整个域内启动VTP修剪:switch(config)#vtppruning从可修剪列表中去除VLAN:switch(config)#switchporttrunkpruningvlanremovevlan-id查看VTP的修剪配置:Cisco好h3c命令对照大全cisco和h3c命令对照大全switch#showvtpstatusswitch#showinterfaceinterface-idswitchportVTP版本的配置(默认情况下使用的是version1):switch(config)#vtpversion28.Spanning-tree的配置:注意:在配置模式下操作。在VLAN上启用生成树:switch(config)#spanning-treevlanvlan-id查看Spanning-tree配置:switch#showspanning-treesummary查看Spanning-tree的详细状态信息:switch#showspanning-treevlanvlan-iddetail使用命令建立根网桥:switch(config)#spanning-treevlanvlan-idrootprimary使用命令建立备用根网桥(当根桥故障的时候,自动成为根桥):switch(config)#spanning-treevlanvlan-idrootsecondary使用命令修改优先级配置根网桥(取值范围0-65535):switch(config)#spanning-treevlanvlan-idprioritybridge-priority在接口模式下使用命令修改端口成本(取值范围0-200000000,如果不指定VLAN则修改所有VLAN的端口成本):switch(config-if)#spanning-treevlanvlan-idcostcost在接口模式下使用命令修改端口优先级(取值范围0-255):switch(config-if)#spanning-treevlanvlan-idport-prioritypriority查看配置:switch#showspanning-treeinterfaceinterface-iddetail9.修改Spanning-tree计时器:注意:在配置模式下修改。修改HELLO时间(缺省2秒,最大10秒):switch(config)#spanning-treevlanvlan-idhello-timeseconds修改转发延迟计时器(缺省15秒,取值范围4-30):switch(config)#spanning-treevlanvlan-idforward-timeseconds修改最大老化时间(缺省20秒,取值范围6-40):switch(config)#spanning-treevlanvlan-idmax-ageseconds查看配置:switch#showspanning-treevlanvlan-id10.速端口和上行速链路的配置:注意:速端口在接口模式下配置,上行速链路在配置模式下配置。启用速端口(配置在连接到终端PC机的接口):switch(config-if)#spanning-treeportfast上行速链路的配置(已经配置了网桥优先级的VLAN不能配置上行速链路):恢复VLAN的缺省值:switch(config)#nospanning-treevlanvlan-idpriority配置上行速链路(pkts-per-second缺省150,取值范围0-32000):switch(config)#spanning-treeuplinkfastmax-updata-ratepkts-secondsCisco好h3c命令对照大全cisco和h3c命令对照大全查看上行速链路的配置:switch#showspanning-treesummaryBACKHOME二、路由器部分1.静态路由的配置:注意:在配置模式下。普通静态路由的配置:router(config)#iproute目的地址目的地址的掩码下一条地址浮动静态路由的配置(在普通静态路由命令的最后加上管理距离,通常与普通静态路由的配置一起使用,当普通静态路由出现故障,浮动静态路由便开始工作):router(config)#iproute目的地址目的地址的掩码下一条地址50等价路由(不写管理距离,写两条普通静态路由,当其中一条通静态路由出现故障,另一条静态路由便开始工作):router(config)#iproute目的地址目的地址的掩码下一条地址2.动态路由RIP-v1的配置:注意:在配置模式下配置,RIP-v1是有类路由,不能携带子网掩码,因此如果被打断,需要使用辅助地址。启动RIP进程:router(config)#routerrip指定每一个需要运行rip协议的主网络:router(config-router)#network每一条直连地址3.配置Passive端口(指定一条链路不启用RIP协议):router(config-router)#passive-interface-id4.单播更新的配置(对相连的一条串行链路进行有选择的RIP协议配置):首先将端口配置为Passive:router(config-router)#passive-interface-id然后选择要进行rip协议的邻居设备:router(config-router)#neighbor与邻居的直连地址5.不连续的子网:注意:不连续的子网,指以最两边的地址为正常IP段被中间的另一IP段打断,需要在中间的另一IP段配置与原IP段相符的辅助地址,并且network也要做辅助地址的rip。在接口模式中配置辅助地址(要与被打断的IP段相符):router(config-if)#ipaddressIP地址子网掩码secondary6.RIP不同版本的配置:注意:RIP-v2是无类路由,在传送过程中携带子网掩码,不存在被打断的问题,也不需要辅助地址,并且使用组播方式通告消息到目的地址224.0.0.9。RIP-v1的配置(缺省version1):router(config-)#routerripCisco好h3c命令对照大全cisco和h3c命令对照大全RIP-v2的配置:router(config-)#routerriprouter(config-router)#version27.RIP-v2与RIP-v1相结合(使用sendversion和receiveversion命令指定发送和接受的时候所使用的版本):注意:在接口模式下配置,并且两端相连的端口收发标准要相符。使用version1收发:router(config-if)#ipripsendversion1router(config-if)#ipripreceiveversion1使用version2收发:router(config-if)#ipripsendversion2router(config-if)#ipripreceiveversion2同时使用version12收发:router(config-if)#ipripsendversion12router(config-if)#ipripreceiveversion128.关闭水平分割:注意:在接口模式下操作,水平分隔在RIP协议用来防止路由环。router(config-if)#noipsplit-horizon9.不连续的子网和无类路由如何使被通告的子网通过主网络边界(RIP-v1与RIP-v2一样,缺省行为要在主网络边界上进行路由汇总,因此要关闭路由汇总功能以便允许被通告的子网通过主网络边界):router(config-router)#noauto-summary10.OSPF的配置:注意:在配置模式下,注意配置的直连主网络段所在的area(区域)。启动OSPF进程:router(config)#routerospf进程号配置主网络和区域:router(config)#network主机地址0.0.0.0areaarea-idrouter(config)#network网段反子网掩码areaarea-id查看OSPF配置DNS实现routerID到名称的映射:router#showipospfneighbor11.OSPF的辅助地址:12.特殊的OSPF配置:注意:由于各种特殊情况的出现,需要及时调整所受到影响的区域设备或者是边界设备配置。配置STUB区域(一个区域内都要做配置):router(config)#areaarea-idstub修改ABR的代价值(只有当不止一个ABR并且一台ABR故障的时候才有意义):router(config)#areaarea-iddefault-costcost配置TOTALLYSTUB(直在ABR做配置,其他同区域设备只做STUB):router(config)#areaarea-idstubno-summary13.配置NSSA区域:注意:连接外部AS的时候才会用到,也就是说连接一个不是OSPF的区域,那么需要配置静态路由或者RIP。重注入(在ASBR上操作):Cisco好h3c命令对照大全cisco和h3c命令对照大全router(config)#redistributeripmetric10配置NSSA区域(区域内都要配置):router(config)#areaarea-idnssa配置TOTALLYNSSA区域(只当一个设备同时成为ABR与ASBR的时候,才需要做这样的配置,只在该设备所配置即可,其它同区域设备为普通NSSA):router(config)#areaarea-idnssano-summary14.解决去除了no-summary之后,ABR不在发送LSA类型3的缺省路由,因此外部网络无法从NSS区域内部到达的问题:注意:其中(no-redistribution表示没有重注入),(default-information-originate表示通告一条缺省路由到NSSA区域,此时LSA3457类型都NO掉)。router(config)#areaarea-idnssano-redistributiondefault-information-originate15.地址汇总:注意:在OSPF上配置地址汇总时,最好在ABR上增加一条指向null0口的默认路由,防止路由回环。router(config)#areaarea-idrange汇总的地址段和掩码router(config)#iproute汇总的地址段和掩码Null016.虚链路:注意:虚链路总是建立在ABR路由器之间的,至少它们之中有一个ABR路尤其是必须和区域0相连的,并且虚链路的两端,都必须做指向对方的虚链路配置。routerA(config)#areaarea-idvirtual-linkB地址routerB(config)#areaarea-idvirtual-linkA地址17.HSRP(热备份路由)的配置:注意:在接口模式下配置,HSRP需要产生一个虚拟路由,并且一个组内,只能产生一个虚拟路由。将路由器配置为HSRP的成员(一个组内的路由要指定同一个虚拟路由地址):router(config-if)#standbygroup-number虚拟路由地址配置HSRP的优先级(缺省100,取值范围:0-255):router(config-if)#standbygroup-numberpriority优先级配置HSRP的占先权(当路由恢复工作的时候,依靠占先权重新得到活跃路由的身份):router(config-if)#standbygroup-numberpreempt配置HSRP中HELLO消息的计时器(缺省3秒,取值范围1-255,hello-interval表示保持时间,holdtime表示老化时间):router(config-if)#standbygroup-numbertimeshello-intervalholdtime配置HSRP的端口跟踪(在入口跟踪出口,并需要配置一旦发现出口故障时需要降低的优先级,缺省降低10):router(config-if)#standbygroup-numbertrack要跟踪的端口interface-priority关闭端口跟踪:router(config-if)#nostandbygroup-numbertrack查看HSRP的详细信息:router#showstandby查看HSRP的状态(type-number指要显示的端口类型或者端口号,group指配置的HSRP组):router#showstandbytype-numbergroupbrief18.标准ACL(访问控制列表)的配置(越是要求严谨的越要放在前面,命令从上到下执行):注意:在配置模式下操作,配置结束后,一定要在出口或者入口执行ACL,标准访问控制列表的表号为1-99,只能根据源地址进行控制。Cisco好h3c命令对照大全cisco和h3c命令对照大全配置允许的标准ACL(source为源地址,可以是主机地址,也可以是一个网段):router(config)#access-listaccess-list-numberpermitsource配置拒绝的标准ACL:router(config)#access-listaccess-list-numberdenysource查看ACL中的内容:router#showaccess-list在入口应用ACL(在接口模式):router(config-if)#ipaccess-groupgroup-numberin在出口应用ACL(在接口模式):router(config-if)#ipaccess-groupgroup-numberout19.扩展ACL的应用(扩展访问列表的表号为100-199,扩展访问列表可以根据源和目标以及协议和端口进行配置):注意:在配置模式下操作(source&destination指源地址和目的地址,operatorport指大于或小于或等于或不等于一个端口号,log指生成日志)。router(config)#access-listaccess-list-number[permit/deny]protocol[sourcesource-wildcarddestinationdestination-wildcard][operatorport][established][log]应用扩展ACL:在入口应用ACL(在接口模式):router(config-if)#ipaccess-groupgroup-numberin在出口应用ACL(在接口模式):router(config-if)#ipaccess-groupgroup-numberout命名ACL(standard标准;extended扩展):router(config)#ipaccess-list[standard/extended]name举例:创建拒绝来自172.16.4.0去往172.16.3.0的FTP流量的ACL,并且应用到街口的出方向。router(config)#access-list101denytcp172.16.4.00.0.0.255172.16.3.00.0.0.255eq21router(config)#access-list101permitipanyanyrouter(config)#ipaccess-group101out20.NAT/PAT(网络地址转换)的配置:静态NAT的配置(在配置模式下操作,在内部局部地址内部全局地址之间建立静态地址转换):router(config)#ipnatinsidesourcestatic内部局部地址内部全局地址在内部和外部端口上启用NAT(依据实际情况选择入口和出口):router(config-if)#ipnatoutsiderouter(config-if)#ipnatinside查看NAT配置:router#showipnattranslations21.动态NAT配置(需要结合使用ACL,允许一个段访问地址池):定义合法IP地址池:router(config)#ipnatpool地址池名称起始地址中止地址netmask子网掩码实现网络地址转换(在配置模式中,将由access-list制定的内部局部地址与指定的内部全局地址池进行地址转换):router(config)#ipnatinsidesourcelist访问列表标号pool内部全局地址池名字在内部和外部端口上启用NAT(依据实际情况选择入口和出口):Cisco好h3c命令对照大全cisco和h3c命令对照大全router(config-if)#ipnatoutsiderouter(config-if)#ipnatinside22.PAT的配置(需要结合使用ACL,允许一个段访问地址):设置复用动态IP地址转换:router(config)#ipnatinsidesourcelist访问列表标号pool内部全局地址池名字overload以端口复用方式,将访问控制列表1中的局部地址转换为onlyone地址池中定义的全局IP地址:router(config)#ipnatinsidesourcelist1poolonlyoneoverload在全局配置模式中,设置在内部的本地地址与内部合法地址IP地址之间建立动态地址转换:router(config)#ipnatinsidesourcelist1interfaceinterface-idoverload23.TCP负载均衡配置:举例:假定有3个服务器10.1.1.1、10.1.1.2和10.1.1.3,使用一个虚拟主机10.1.1.127来代表这个服务器组。要求利用NAT技术在三个服务器之间实现负载平衡。设置外部端口的IP地址:router(config-if)#ipaddress172.20.7.1255.255.255.224设置内部端口:router(config-if)#ipaddress10.1.1.254255.255.255.0为虚拟主机定义一个标准的IP访问列表:router(config)#access-list2permit10.1.1.127给真实主机定义一个NAT地址集:router(config)#ipnatpoolreal-host10.1.1.110.1.1.3prefix-length24typerotary此命令表示:真实主机地址从10.1.1.1到10.1.1.3,网络前缀长度为24,且该地址集为循环型。设置访问控制列表与NAT地址集之间的映射:router(config)#ipnatinsidedestinationlist2poolreal-host在内部和外部端口上启用NAT:router(config-if)#ipnatoutsiderouter(config-if)#ipnatinside该步骤完成后,对要求与虚拟主机连接的请求,NAT将让真实主机组中的主机轮流响应。24.用NAT解决地址交叉的问题使用DNS+动态NAT处理地址交叉的配置举例:假设内部和外部局域网使用的IP地址范围同为10.1.1.1-10.1.1.254,路由器内部局域网端口(默认网关)的IP地址是10.1.1.254,子网掩码为255.255.255.0。网络分配的内部全局IP地址范围为192.2.2.1-192.2.2.254,外部局部IP地址范围为193.3.3.1到193.3.3.254。路由器在广域网的地址是172.69.232.182,子网掩码是255.255.255.240。要配置交叉地址空间转换,需要完成下列步骤:设置外部端口的IP地址:router(config-if)#ipaddress172.69.232.182255.255.255.240设置内部端口的IP地址:router(config-if)#ipaddress10.1.1.254255.255.255.0定义网络中允许访问外部网络的地址段:Cisco好h3c命令对照大全cisco和h3c命令对照大全router(config)#access-list1permit10.1.1.00.0.0.255这个命令定义了需要进行地址转换的网段。若想允许多个地址段访问外部网络,只需反复使用上面命令定义即可。定义合法IP地址池:router(config)#ipnatpoolnet-2192.2.2.1192.2.2.254prefix-length24router(config)#ipnatpoolnet-10192.3.3.1192.3.3.254prefix-length24第一条命令定义了内部全局地址集,第二条命令定义了外部局部地址集。指定网络地址转换映射:router(config)#ipnatinsidesourcelist1poolnet-2router(config)#ipnatoutsidesourcelist1poolnet-10第一条语句定义把内部局部地址转换到内部全局地址,这个转换使用地址池net-2。第二条语句定义了把外部全局地址转换成外部局部地址,这个转换使用地址池net-10。在内部和外部端口上启用NAT:在内部和外部端口上启用NAT:router(config-if)#ipnatoutsiderouter(config-if)#ipnatinside当内部主机向外部主机发送了一个IP包后,就可以使用showipnattranslations查看连接。router(config)#interfaceloopback0配置loopback还回接口router(config-if)#ipaddress10.0.0.1255.255.255.0配置loopback还回地址-------------------------------cisco交换机:用户模式:switch>特权模式:switch>enableswitch#全局模式:switch#configterminalswitch(config)#接口配置模式:switch(config)#interfacef0/1switch(config-if)#line模式:switch(config)#lineconsole0switch(config-line)#----------------------------------------------------------------配置主机名和密码:switch(config)#hostname123123(config)#查看交换机的配置:123(config)#showrunning-config使能口令:Cisco好h3c命令对照大全cisco和h3c命令对照大全123(config)#enablepassword123456加密口令:123(config)enablesecret654321配置console密码:123(config)#lineconsole0123(config-line)#password321456123(config-line)#login(激活密码)123(config-line)#nopassword(删除密码)-----------------------------------------------------------------配置IP地址:123(config)#interfacevlan1123(config-if)#ipaddress192.168.1.2255.255.255.0123(config-if)#noshutdown(激活)删IP地址:123(config-if)#noipaddress配置交换机网关123(config)#ipdefault-gateway192.168.1.1查看交换机的MAC地址表123#showmac-address-table-----------------------------------------------------------------Cisco发现协议(CDP)showcdp命令中主要包括以下几个可以使用的命令switch#showcdpswitch#showcdpinterfacef0/24switch#showcdpneighborsswitch#showcdpneighborsdetaillswitch#showcdptrafficswitch#showcdpentry----------------------------------------------------------------保存交换机的配置和恢复原厂设置123#copyrunning-configstartup-config或123#write两条命令的效果都是一样的恢复交换机出厂值123#erasestartup-config(为檫除清空startup-config)123#reload(重新载入)---------------------------------------------------------------交换机密码恢复(1)拔下交换机的电源线(2)用手按在交换机的MODE按键上,插上电源线(3)看到控制台出现,交换机启动系统(4)在switch:后执行flash_init命令switch:flash_initInitializingflash.....(启动中(5)查看flash中的文件:switch:dirflash:Cisco好h3c命令对照大全cisco和h3c命令对照大全(6)把config.text文件改名为config.old文件switch:renameflash:config.textflash:config.old(7)执行boot命令,启动交换机:switch:boot(8)进入特权模式查看flash里的文件switch#dirflash:(9)把文件config.old改为config.text文件switch#renameflash:config.oldflash:config.text(10)把config.text复制为系统的running-config:switch#copyflash:config.textrunning-config(11)进入配置模式重新设置密码并存盘,密码恢复完成-----------------------------------------------------------------虚拟局域网VLAN建立VLANswitch#configterminalswitch(config)#vlan100switch(config-vlan)name321(改名字)switch(config)#novlan100(删除vlan100)或在VLAN数据库里也可建立VLANswitch#vlandatabaseswitch(vlan)#vlan100namev100(建立并改名为V100)查看VLAN信息的命令:switch#showvlanbrief查看某个VLAN的信息:switch#showvlan100在VLAN中添加,删除端口switch#interfaceterminalswitch(config)#interfacef0/24switch(config-if)#switchportmodeaccess(接入链路)switch(config-if)#switchportaccessvlan2(加入VLAN2)switch(config)#interfacerangef0/1-20switch(config-if-range)#switchportaccessvlan2(把f0/1到f0/10端口全部加到vlan2)switch(config-if)#noswitchaccessvlan2(从VLAN2中删除)switch(config-if)end(退出switch(config)#defaultinterfacefastethernet0/2(还原接口都默认配置状态)---------------------------------------------------------------------------配置VLANTrunk配置与查看命令switch(config)#interfacef0/24switch(config-if)switchportmodetrunk(配置F0/24为中继链路)switch(config-if)switchmodeassess(可以从TRUNK改为普通链路)配置接口为动态协商模式的命令:switch(config)#interfacef0/23Cisco好h3c命令对照大全cisco和h3c命令对照大全switch(config-if)#switchmodedynamicdesirable或auto可以配置接口为TRUNK动态协商模式,为desirable或auto使用show命令验证接口模式:switch#showinterfacef0/24switchport如果不需要Trunk传送某个VLAN的数据,可以从Trunk中移除这VLANswitch(config)#interfacef0/24(因为这是TrunK链路)switch(config-if)switchtrunkallowedvlanremove100(这写VLAN几)同样,也可以在TRUNK上添加某个VLANswitch(config)#interfacef0/24switch(config-if)switchtrunkallowedvlanadd100查看接口是否成了trunk链路switch#showinterfacef0/24switchport--------------------------------------------------------------------------ARP协议:在Windows主机上:c:\\>arp-a可以查看IP地址和MAC地址的对应关系也可以手动删除ARP表条目c:\\>arp-d192.168.1.1在路由器上显示ARP缓存表router#showiparp---------------------------------------------------------------------------静态路由与配置其用户模式跟交换机是一样用的,进路由器问YES/NO,选择NO,自己手动配置1.配置默认路由:注::默认路由一般用末梢网络router(config)#iproute0.0.0.00.0.0.0192.168.1.1(8个0代表所有网段,192.168.1.1代表下一跳地址,也就下一个router的IP地址2.配置静态路由router(config)#iproute192.168.1.0255.255.255.0(目标网段的IP)接下一跳地址172.16.1.1配置路由器A的Fastethernetf0/0接口的IP地址:R1#configterR1(config)#interfacef0/0R1(config-if)#ipaddress192.168.1.1255.255.255.0R1(config-if)#noshutdown查看R1F0/0接口状态R1#showinterfacef0/0查看router的路由表:R1#showiproute---------------------------------------------配置控制台密码:R1(config_line)#lineconsole0R1(config_line)#password321456Cisco好h3c命令对照大全cisco和h3c命令对照大全R1(config_line)#login配置特权模式密码:R1(config)#enablepassword1230对所有密码加密:R1(config)#servicepassword-encryption配置console的其他参数(1)配置超时(timeout)R1(config)#lineconsole0R1(config_line)#exec-timeout00命令中的00代表着永不超时,第1个0代表分钟,第2个0代表秒,(2)显示同步R1(config)#lineconsole0R1(config_line)loggingsynchronous(3)配置禁用DNSR1(config)#noipdomain-lookup查看路由器的版本信息R1#showversion-----------------------------------------------------------------------路由器的密码恢复(照书抄,没用过)(1)重新启动路由器,在启动60秒内按下Ctrl+Break键,使路由器进入ROMMonitor模式(2)在提示符下输入命令修改配置寄存器的值,然后重新启动路由器,rommon1>confreg0x2142rommon2>reset(3)重启动router后进入SETUP模式,选择NO退回到EXEC模式,这时路由器原有的配置仍然保存在startup-config中,为使路由器恢复密码后配置不变,应把startup-config中的配置保存到running-config中,然后重新设置enable密码,并把配置寄存器的值改回0x2102(否则以后每次重启路由器进入setup模式).命令如下Router>enableRouter#copystartup-configrunning-configRouter#configterminalRouter(config)#enablepassword123Router(config)#config-regiser0x2102(4)保存当前配置到startup_config,然后重新启动路由器.命令如下router#copyrunning-configstartup-configRouter#reload--------------------------------------------------------------------------配置单臂路由router(config)#interfacef0/0router(config-if)#noshutdown(先激活f0/0接口也可以,后面激活也可以)router(config)#interfacef0/0.1(为F0/0的子接口模式)router(config-subif)#encapsulationdot1q1(后面1为VLAN1,也就是把这子接口封装VLAN1里)router(config-subif)#ipaddress192.168.1.1255.255.255.0(这IP就是VLAN1的网关Cisco好h3c命令对照大全cisco和h3c命令对照大全地址)router(config-subif)#noshutdown查看:特权模式下:showiproute或showrun或showinterfacef0/0----------------------------------------------------------------------配置时间:Router#clockset小时:分钟:秒日月年查看:router#showclock配置RIP动态路由启动RIP进程的命令(RIP是动态路由的一中协议)router(config)#routerriprouter(config-router)#version2(设置为RIP的版本2)router(config-router)#noauto-summary(使用RIP2时,配置不自动汇总)router(config-router)#network192.168.1.0(宣告直连路由的IP网段)router#showiproute(查看路由表)router#showipprotocol(查看路由协议配置)router#debugiprip(开启调试命令)----------------------------------------------------------------想要用TELNET管理cisco设备,需要进行如下配置switch(config)#interfacevlan1(要先配IP地址)switch(config-if)#ipaddress192.168.1.1255.255.255.0switch(config-if)#noshutdownswitch(config)#linevty05(后面的5是同时允许几个用登陆)switch(config-line)#passwor133switch(config-line)#login(激活)switch(config)#enablepassword123switch(config)#servicepassword-encryption(给所有加密,可以选)在PC机命令提示符下c:\\>telnet192.168.1.1进入后password:自己写的密码---------------------------------------------------------------备份IOS或startup-config1,确认PC和交换机能PING通2,打开CiscoTFTPServer的工具3,上传或下载交换机的IOS或配置文件switch#copyflashtftp(从FLASH到TFTP)switch#copytftpflash(从TFTP到FLASH)switch#copynvram:starup-configtftp:switch#copytftp:starup-confignvram(上传配置文件到交换机)---------------------------------------------------------------BACKHOMECisco好h3c命令对照大全cisco和h3c命令对照大全华为命令集---------------------------------------华为路由器交换机配置命令:计算机命令PCAlogin:root;使用root用户password:linux;口令是linux#shutdown-hnow;关机#init0;关机#logout;用户注销#login;用户登录#ifconfig;显示IP地址#ifconfigeth0netmask;设置IP地址#ifconfigeht0netmaskdown;禁用IP地址#routeadd0.0.0.0gw;设置网关#routedel0.0.0.0gw;删除网关#routeadddefaultgw;设置网关#routedeldefaultgw;删除网关#route;显示网关#ping;发ECHO包#telnet;远程登录交换机命令~~~~~~~~~~[Quidway]discur;显示当前配置[Quidway]displaycurrent-configuration;显示当前配置[Quidway]displayinterfaces;显示接口信息[Quidway]displayvlanall;显示路由信息[Quidway]displayversion;显示版本信息[Quidway]superpassword;修改特权用户密码[Quidway]sysname;交换机命名[Quidway]interfaceethernet0/1;进入接口视图[Quidway]interfacevlanx;进入接口视图[Quidway-Vlan-interfacex]ipaddress10.65.1.1255.255.0.0;配置VLAN的IP地址[Quidway]iproute-static0.0.0.00.0.0.010.65.1.2;默认路由=网关[Quidway]rip;三层交换支持[Quidway]local-userftp[Quidway]user-interfacevty04;进入虚拟终端[S3026-ui-vty0-4]authentication-modepassword;设置口令模式[S3026-ui-vty0-4]setauthentication-modepasswordsimple555设置口令Cisco好h3c命令对照大全cisco和h3c命令对照大全[S3026-ui-vty0-4]userprivilegelevel3用户级别[Quidway]interfaceethernet0/1;进入端口模式[Quidway]inte0/1;进入端口模式[Quidway-Ethernet0/1]duplex{halffullauto};配置端口工作状态[Quidway-Ethernet0/1]speed{10100auto};配置端口工作速率[Quidway-Ethernet0/1]flow-control;配置端口流控[Quidway-Ethernet0/1]mdi{acrossautonormal};配置端口平接扭接[Quidway-Ethernet0/1]portlink-type{trunkaccesshybrid};设置端口工作模式[Quidway-Ethernet0/1]portaccessvlan3;当前端口加入到VLAN[Quidway-Ethernet0/2]porttrunkpermitvlan{IDAll};设trunk允许的VLAN[Quidway-Ethernet0/3]porttrunkpvidvlan3;设置trunk端口的PVID[Quidway-Ethernet0/1]undoshutdown;激活端口[Quidway-Ethernet0/1]shutdown;关闭端口[Quidway-Ethernet0/1]quit;返回[Quidway]vlan3;创建VLAN[Quidway-vlan3]portethernet0/1;在VLAN中增加端口[Quidway-vlan3]porte0/1;简写方式[Quidway-vlan3]portethernet0/1toethernet0/4;在VLAN中增加端口[Quidway-vlan3]porte0/1toe0/4;简写方式[Quidway]monitor-port;设置主vlan包括的子vlan[Quidway-Ethernet0/2]porthybridpvidvlan

提供思科华为命令对照大全,思科华为命令对照表会员下载,编号:1700774519,格式为 docx,文件大小为38页,请使用软件:wps,office word 进行编辑,PPT模板中文字,图片,动画效果均可修改,PPT模板下载后图片无水印,更多精品PPT素材下载尽在某某PPT网。所有作品均是用户自行上传分享并拥有版权或使用权,仅供网友学习交流,未经上传用户书面授权,请勿作他用。若您的权利被侵害,请联系963098962@qq.com进行删除处理。

下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载