基于Windows-2003的IPSec-实验

本作品内容为基于Windows-2003的IPSec-实验,格式为 doc ,大小 174592 KB ,页数为 6页

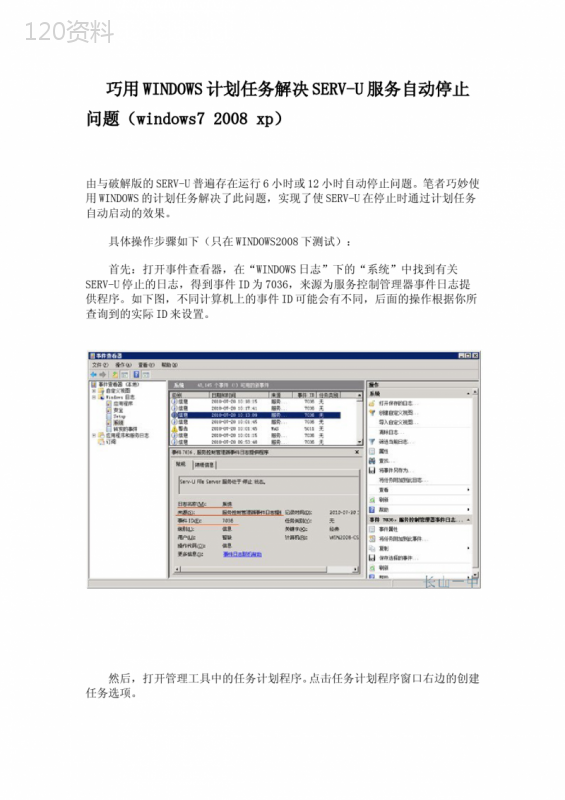

('寒水教研基于Windows2003的IPSec实验1、IPSec简介:IPSec实际上是一套协议包而不是单个的协议,IPSec是在IP网络上保证安全通信的开放标准框架,它在IP层提供数据源验证、数据完整性和数据保密性。其中比较重要的有RFC2409IKE(InternetKeyExchange)互连网密钥交换、RFC2401IPSec协议、RFC2402AH(AuthenticationHeader)验证包头、RFC2406ESP(EncapsulatingSecurityPayload)加密数据等协议。IPSec独立于密码学算法,这使得不同的用户群可以选择不同一套安全算法。IPSec主要由AH(认证头)协议,ESP(封装安全载荷)协议以及负责密钥管理的IKE(因特网密钥交换)协议组成。AH为IP数据包提供无连接的数据完整性和数据源身份认证。数据完整性通过消息认证码(如MD5、SHA1)产生的校验值来保证,数据源身份认证通过在待认证的数据中加入一个共享密钥来实现。ESP为IP数据包提供数据的保密性(通过加密机制)、无连接的数据完整性、数据源身份认证以及防重防攻击保护。AH和ESP可以单独使用,也可以配合使用,通过组合可以配置多种灵活的安全机制。密钥管理包括IKE协议和安全联盟SA(SecurityAssociation)等部分。IKE在通信双方之间建立安全联盟,提供密钥确定、密钥管理机制,是一个产生和交换密钥材料并协商IPSec参数的框架。IKE将密钥协商的结果保留在SA中,供AH和ESP通信时使用。2、实验环境:本例主要介绍的是基于IPSec的VPN中网关到网关的模拟环境配置步骤。其中地址均为假设的。图示如下图1,所需环境为:两台安装Windows2003Server的PC机,分别安装两块网卡,我们称其为A机和B机,A机所在私有地址段为192.168.5.0/255.255.255.0,互联网端网卡IP地址为202.1.1.1/255.255.255.0,B机所在私有地址段为192.168.6.0/255.255.255.0,互联网端网卡IP地址为202.1.1.2/255.255.255.0,用一交叉网线直连A、B两机模拟互联网,另外一台内网1寒水教研PC机地址192.168.6.2/255.255.255.0,称为C机。目的是通过VPN将两段内部网络互联。图1:配置IPSec的模拟网络环境图IPSec网关A机和B机需要配置的主要内容为:创建IPSec策略;定义IPSec筛选器列表(filterlist);配置IPSec筛选器操作(FilterAction);配置身份验证方法。具体步骤如下:3、创建IPSec策略:a)在A机上运行IPSec策略管理控制台。(方法:“开始”“程序”“管理工具”“本地安全策略”)右击“IP安全策略,在本地机器”,选择“创建IP安全策略”,出现IP安全策略向导。b)单击“下一步”c)命名所建的安全策略,比如“A和B的安全通信”,单击“下一步”d)清除“激活默认响应规则”复选框,单击“下一步”e)选中“编辑属性”复选框,单击“完成”,至此已创建名为“A和B的安全通信”的IP安全策略,以下步骤为设置其属性。4:定义IPSec筛选器列表:a)在“A和B的安全通信”属性框中,清除“使用添加向导”复选框,单击“添加”按钮,添加IPIPSec筛选器b)命名筛选器,比如为“A到B的筛选器”,清除“使用添加向导”复选框,单击“添加”按钮,出现筛选器属性对话框c)“源地址”选择“一个特定的子网”,“目标地址”也选择“一个特定的子网”,分别填上IP地址,清除“镜像”复选框,在“协议”标签中“选择协议类型”为“任意”,如下图2所示,单击“确定”,再单击“关闭”,至此已添加好名为“A到B的筛选器”的筛选器。2寒水教研图2:“A到B的筛选器”具体配置信息4、定义IPSec筛选器操作a)在“编辑规则属性”对话框中,单击“IP筛选器列表”标签,选中新建的“A到B的筛选器”,再单击“IP筛选器操作”标签,单击“添加”按钮,在“筛选器操作属性”对话框中,选择“常规”标签,命名该操作,比如“A和B筛选器操作”,选择“安全措施”标签,单击“添加”按钮b)选择“自定义”单选框,单击“设置”按钮c)在此对话框中,设置AH完整性算法和ESP完整性算法和加密算法,比如AH选MD5,ESP选SHA1和3DES,单击“确定”,再单击“确定”,出现如下对话框(图3),单击“确定”,至此已添加好名为“A到B的筛选器操作”的筛选器操作。3寒水教研图3筛选器操作属性对话框5:配置身份验证方法:身份验证方法定义在筛选器适用的通讯中需如何验证标识。双方都必须至少有一个通用身份验证方法,否则通讯将失败。Windows2000提供Kerberos、公钥证书、指定预共享密钥三种身份验证方法,使用Kerberos需合理设置A、B机之间的域关系,使用公钥证书需申请和安装相应证书,甚至需建立CA(CertificationAuthority)中心,为简化起见,此处只介绍使用指定预共享密钥的身份验证方法配置步骤。a)在“编辑规则属性”对话框中,确保在“IP筛选器列表”标签中选中“A到B筛选器”,在“IP筛选器操作”标签中选中“A到B筛选器操作”,然后单击“身份验证方法”标签。b)单击“添加”按钮,选择“此字串用来保护密钥交换(预共享密钥)”单选框,输入“123456789”,单击“确定”。至此已配置好身份验证方法,如下图4。图4身份验证方法属性对话框4寒水教研6、设置隧道终点a)在“编辑规则属性”对话框中,单击“隧道设置”标签。b)选择“隧道终点有此IP地址指定”,并输入B机互联网端地址202.1.1.2。如图5图5:设置隧道终点界面7、配置入站筛选器:IPSec需要在筛选器列表中指定的计算机之间同时有入站和出站筛选器。入站筛选器适用于传入的通讯,并允许接收端的计算机响应安全通讯请求;或者按照IP筛选器列表匹配通讯。出站筛选器适用于传出的通讯,并触发一个在通讯发送之前进行的安全协商。例如,如果计算机A要与计算机B安全地交换数据:计算机A上的活动IPSec策略必须有针对计算机B的任何出站包的筛选器。Source=A且Destination=B。计算机A上的活动IPSec策略必须有针对计算机B的任何入站包的筛选器。Source=B且Destination=A。每方都必须有反向的筛选器:计算机B上的活动IPSec策略必须有针对计算机A的任何入站包的筛选器。Source=A且Destination=B。计算机B上的活动IPSec策略必须有针对计算机A的任何出站包的筛选器。Source=B且Destination=A。因此,至此还只是设置好了A机上的出站筛选器,还需在A机按2至5的步骤设置A机上的入站筛选器,只需将源和目的IP子网地址互换,且此时的隧道终点IP地址为202.1.1.1即可。此处略。8、B机上的配置步骤:5寒水教研完全按在A机的配置过程,在B机上做同样配置,只枳⒁庠春湍康腎P子网地址及隧道终点IP地址不要设置混淆即可。9、测试IPSec策略:按要求分别在A、B两机配置好IPSec策略后,需测试其是否正常工作,在测试前需将A、B两机配置成路由器,并起用IP路由功能,以在两网卡间路由IP包(起用方法在“管理工具”中的“路由和远程访问”工具中起用)。同时需在A机上添加到B机所在内网段的路由项,在B机上添加到A机所在内网段的路由项。在做好这些准备工作后,IPSec策略测试步骤如下:a)运行IPSec策略管理控制台,在左边窗口选择“IP安全策略,在本地机器”,在右边窗口出现创建的名为“A和B的安全通信”的IPSec策略,右击“A和B的安全通信”,选择“指派”,则其“策略已指派”栏由“否”变为“是”。在A、B两机上均需做此操作。b)在C机上打开命令窗口,做PING操作(即ping–t192.168.5.1)。该操作中源和目的IP地址匹配我们在A、B两机上设置的筛选器,其将触发B、A之间的安全通信。c)在B机上打开IP安全监控工具(方法:“开始”“运行””ipsecmon”即可)。此时在其窗口上可看到目前在用A、B机之间建立的SA详细信息及发送和接收的身份验证字节数和加密的字节数等。图示如下面图6。图6:在B机上打开的IP安全监控工具窗口信息本例中设置的IP筛选器协议选择的是缺省的“任意”值,其实还可以非常灵活地设置源和目的协议、端口号等,以设置更严格的过滤器规则。6',)

提供基于Windows-2003的IPSec-实验会员下载,编号:1700774461,格式为 docx,文件大小为6页,请使用软件:wps,office word 进行编辑,PPT模板中文字,图片,动画效果均可修改,PPT模板下载后图片无水印,更多精品PPT素材下载尽在某某PPT网。所有作品均是用户自行上传分享并拥有版权或使用权,仅供网友学习交流,未经上传用户书面授权,请勿作他用。若您的权利被侵害,请联系963098962@qq.com进行删除处理。

下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载