三层交换机实现VLAN间的通信

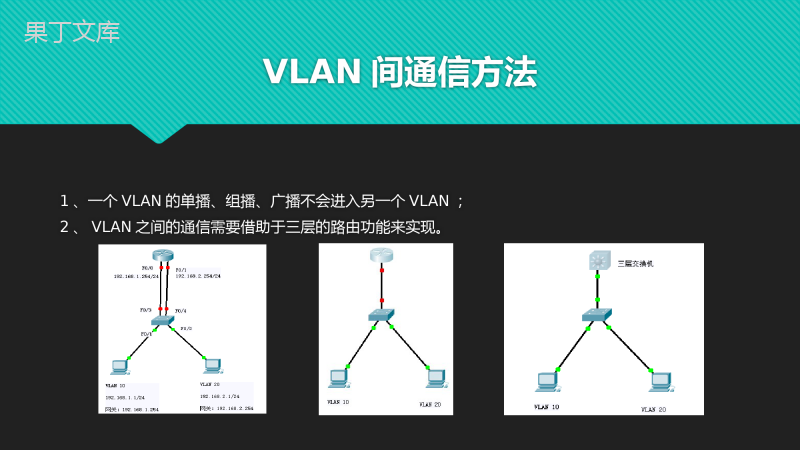

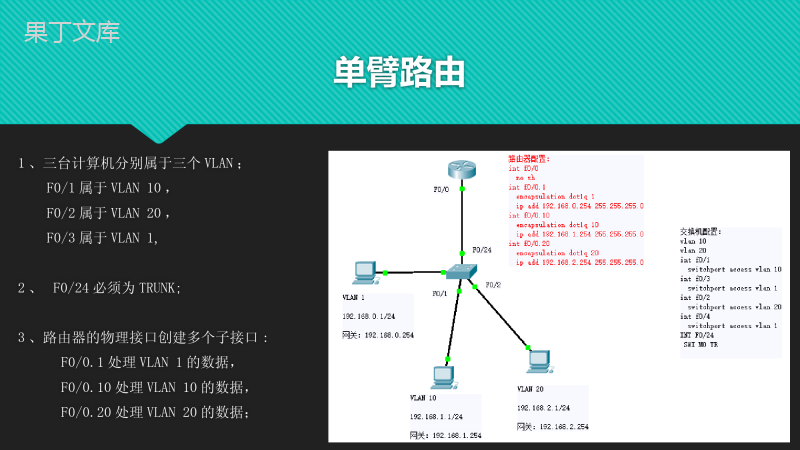

三层交换机实现VLAN间的通信VLAN间通信方法1、一个VLAN的单播、组播、广播不会进入另一个VLAN;2、VLAN之间的通信需要借助于三层的路由功能来实现。单臂路由1、三台计算机分别属于三个VLAN;F0/1属于VLAN10,F0/2属于VLAN20,F0/3属于VLAN1,2、F0/24必须为TRUNK;3、路由器的物理接口创建多个子接口:F0/0.1处理VLAN1的数据,F0/0.10处理VLAN10的数据,F0/0.20处理VLAN20的数据;三层交换机1、三层交换机是二层交换机与三层功能的一个有机结合,使交换机既具有交换功能又具有路由功能;2、同一个VLAN的计算机之间通信只需要查找MAC地址转发表,完成数据帧交换,从一个端口交换到另一个端口;3、不同VLAN间计算机通信时,去往其他VLAN的数据帧会送给三层交换机的虚拟接口接收,再交给网络层选择出去的路径,从其他虚拟接口去往其他VLAN;4、每个虚拟接口连接一个VLAN。三层交换机实现VLAN间路由步骤1、将三层交换机的三个端口分别加入三个VLAN;三层交换机2、为三层交换机创建三个虚拟接口配置对应VLAN的IP地址;有几个VLAN就创建几个虚拟接口;三层交换机3、在全局配置模式下开启路由功能:iprouting4、查看路由表看到三条路由:三层交换机5、访问成功单三层交换机VLAN间通信注意:1、不要忘记启动路由功能;2、虚拟接口只有intvlan1需要激活,也只有在VLAN1里有接口连接了计算机,激活后虚拟接口intvlan1才会“up”;3、其他虚拟接口不需要激活,创建自动激活。非三层交换机VLAN间通信注意:1、二层交换机上有三个VLAN:F0/1属于VLAN1;F0/2属于VLAN10;F0/3属于VLAN20;2、三层交换机上也要创建VLAN10和VLAN20,不管这些VLAN有没有接口成员;3、交换机之间要TRUNK链路;4、三层交换机的接口设置Trunk时,需要先封装802.1Q协议,否则,不能将接口设置为Trunk。本章主要内容消息认证消息认证方法消息加密消息认证码哈希函数MD5与SHA-1MD5的整体描述SHA-1的整体描述MD5与SHA-1的比较对哈希函数的攻击现状本章主要内容消息SHA-256SHA-256算法描述SHA-256在区块链中的应用SHA-3算法SM3算法常量和函数SM3算法描述本章小结问题讨论认证系统模型5.1消息认证认证的主要目的:(1)验证消息发送者的身份是正确的(2)验证消息的完整性1.消息加密5.2消息认证方法消息加密函数分为:对称密钥加密函数与公钥的加密函数对称加密(保密性、可认证性)发送方接收方1.消息加密5.2消息认证方法消息加密函数分为:对称密钥加密函数与公钥的加密函数公钥加密(保密性、可认证性)发送方接收方2.消息认证码5.2消息认证方法消息认证码(MessageAuthenticationCode,MAC)是对源消息的一个编码函数接收者检验消息来源的确是声称的发送者MAC是消息认证的一个手段,可以检验的内容包括:接收者检验消息是否曾受到偶然的或是有意的篡改如果消息包括一个序列号(如TCP中),则接收者可以检验该序列号的正确性3.哈希函数5.2消息认证方法哈希函数(HashFunciton)是一个公开的函数,它将任意长的消息映射成一个固定长度的摘要哈希函数的性质:单向性、弱碰撞性、雪崩性、强抗碰撞性Hash函数的一般结构1.MD5的整体描述5.3MD5与SHA-1MD5是一种哈希算法,该算法能将任意长度的报文压缩成128比特的摘要MD5的整体过程附加填充比特附加长度值初始化链接变量缓冲区处理消息分组输出2.SHA-1的整体描述5.3MD5与SHA-1SHA-1以任意长度的消息文件作为输入,产生一个160比特的摘要作为输出SHA-1的整体过程附加填充比特附加长度值初始化链接变量缓冲区处理消息分组输出3.MD5与SHA-1的比较5.3MD5与SHA-1从三个角度比较对强行攻击的安全性:SHA-1对强力攻击更安全。对密码分析的攻击:SHA-1则不易受到这样的攻击速度:SHA-1的运行比MD5慢1.直接攻击5.4对哈希函数的攻击现状对哈希函数的攻击主要有3种方法:直接攻击、生日攻击和差分攻击直接攻击又称为野蛮攻击。该攻击方法需要攻击者找到一个和消息的摘要相同的消息,因此,攻击者需要搜索的消息数量与哈希函数输出摘要的长度相关2.生日攻击生日攻击的目的是找到两个能产生同样摘要的消息,使哈希函数发生碰撞。生日攻击方法没有利用哈希函数的结构和任何代数性质,只依赖于消息摘要的长度3.差分攻击5.4对哈希函数的攻击现状差分攻击是通过比较分析有特定区别的明文在通过加密后的变化传播情况来攻击密码算法差分攻击算法描述:①随机产生512比特的消息②使用消息修改算法修改,使之尽量满足SufficientCondition③如果所有SufficientCondition都能满足,则计算MD5输出作为后半部分的链接变量;若不满足,则返回第2步,重新随机选择④随机产生512比特的消息,作为1024比特消息串的后半部分⑤使用和前半部分相同的方法计算后半部分的输出,需要注意后半部分计算使用的链接变量初始值为前半部分的输出⑥计算:,1.SHA-256算法概述5.5SHA-256SHA-256是一个迭代哈希函数,可以将输入消息映射为256比特长度的消息摘要SHA-256由四部分构成:消息预处理、消息扩展、状态更新转换、生成哈希值2.SHA-256算法在区块链中的应用SHA-256算法在区块链中用来确保数据的安全性和不可篡改性。注:正向计算容易、逆向计算困难,保证了区块链构建的不可篡改性,并且不可为伪造5.6SHA-3SHA-3中的定义和函数:定义M位的比特串为M,一个比特串M可以视为一系列固定长度x的比特块,当然一个比特块的长度最好可能小于x对于填充函数有以下规定:将消息块M填充到一个x比特的块记作Mpad[x](M)。将消息块M填充为Mpad[x](M)的操作记作P,即P=Mpad[x](M)。比特串填充函数SPONGE压缩函数一个有限长度的输出,可以通过截取前l位来获得这个输出,即将其称为SPONGE压缩函数5.6SHA-3SHA-3中的定义和函数:DUPLEX双工函数DUPLEX[f,pad,r]也使用一个固定长度的转换或置换函数f,压缩填充规则pad及码率参数r来构造一个加密结构DUPLEX双工函数ABSORB吸收函数ABSORB[f,r]作为一个辅助函数,将其输入串P和P的r倍作为输入,在对P做了吸收操作后,返回状态值ABSORB吸收函数SQUEEZE挤压函数在某种程度上实现了双重吸收的辅助功能。对于给定的状态变量s,SQUEEZE挤压函数SQUEEZE(s,l)通过SPONGE压缩函数在初始阶段对状态变量s进行操作,然后截取前l比特作为输出SQUEEZE挤压函数1.常量和函数5.7SM3算法置换函数:取值范围(常量)(布尔函数)(布尔函数)79cc45197a879d8aSM3算法的常量值和布尔函数01()(9)(17)()(15)(23)PXXXXPXXXX01()(9)(17)()(15)(23)PXXXXPXXXX2.SM3算法描述5.7SM3算法SM3算法通过填充和迭代压缩过程将输入消息映射为256比特的消息摘要(又称哈希值)(1)消息填充(2)迭代压缩本章小结本章介绍了常用认证方法、哈希函数构造常用的哈希函数算法MD5SHA-1SHA-256算法SM3算法问题讨论1.设计用分组加密算法构造哈希函数的方法2.编译两个不同的程序,使它们具有相同哈希函数值3.描述哈希函数在区块链中的应用4.简述单个512比特的HMD5处理过程THEEND!

提供三层交换机实现VLAN间的通信会员下载,编号:1701027099,格式为 xlsx,文件大小为33页,请使用软件:wps,office Excel 进行编辑,PPT模板中文字,图片,动画效果均可修改,PPT模板下载后图片无水印,更多精品PPT素材下载尽在某某PPT网。所有作品均是用户自行上传分享并拥有版权或使用权,仅供网友学习交流,未经上传用户书面授权,请勿作他用。若您的权利被侵害,请联系963098962@qq.com进行删除处理。

下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载 下载

下载